Mục lục

- 1 Mã hóa (Encryption) là gì?

- 2 Mã hóa không đối xứng (Asymmetric encryption) là gì? Định nghĩa và giải thích

- 3 Mã hóa không đối xứng (asymmetric encryption) hoạt động như thế nào?

- 4 Ưu điểm & Nhược điểm của Mã hóa Không đối xứng Asymmetric Encryption

- 5 Tóm tắt về mã hóa không đối xứng (Asymmetric Encryption)

- Mã hóa bất đối xứng (Asymmetric Encryption) là gì?

- Mã hóa bất đối xứng (Asymmetric Encryption) hoạt động như thế nào?

Hai câu hỏi này đang trở nên phổ biến khi thế giới ngày càng được số hóa và không cần giấy tờ. Nhưng khi mọi thứ được lưu trữ trên máy tính, quyền riêng tư dữ liệu trở thành một mối quan tâm lớn. Tin tặc có thể đánh cắp dữ liệu được lưu trữ từ thiết bị, email, nền tảng đám mây và ổ USB của bạn hoặc khi bạn chuyển dữ liệu từ nơi này sang nơi khác qua internet.

Một trong những cách tốt nhất để bảo vệ dữ liệu là mã hóa nó (encrypt). Và đây là lúc mã hóa khóa bất đối xứng (Asymmetric Encryption) – hay còn gọi là mã hóa khóa công khai (public key encryption) – phát huy tác dụng. Trong bài viết này, chúng tôi sẽ đề cập đến mã hóa khóa bất đối xứng (Asymmetric Encryption) là gì và trả lời câu hỏi của bạn “mã hóa không đối xứng (Asymmetric Encryption) hoạt động như thế nào?”. Sau đó, chúng ta cũng sẽ xem xét điểm mạnh và điểm yếu của loại mã hóa này.

Mã hóa (Encryption) là gì?

Trước khi chúng ta có thể trả lời câu hỏi “Mã hóa bất đối xứng (Asymmetric Encryption) là gì?” trước tiên chúng ta cần nhanh chóng đề cập đến mã hóa nói chung.

Theo nghĩa cơ bản nhất, mã hóa có nghĩa là sử dụng “toán học fancy math” và một tập hợp các hướng dẫn (thuật toán – algorithms) để ngụy trang và bảo vệ dữ liệu. Các thuật toán này xáo trộn dữ liệu bản rõ (plaintext) thành một văn bản khó hiểu được gọi là bản mã (ciphertext), trông giống như vô nghĩa mà không cần sử dụng một khóa đặc biệt để giải mã nó. Điều này có nghĩa là một khi dữ liệu được mã hóa (encrypt) bằng thuật toán mật mã hóa (cryptographic algorithm), bạn không thể diễn giải nó hoặc đoán nội dung ban đầu của dữ liệu từ bản mã (ciphertext). Vì vậy, dữ liệu của bạn vẫn được bảo mật khỏi những con mắt tò mò, ngoài ý muốn.

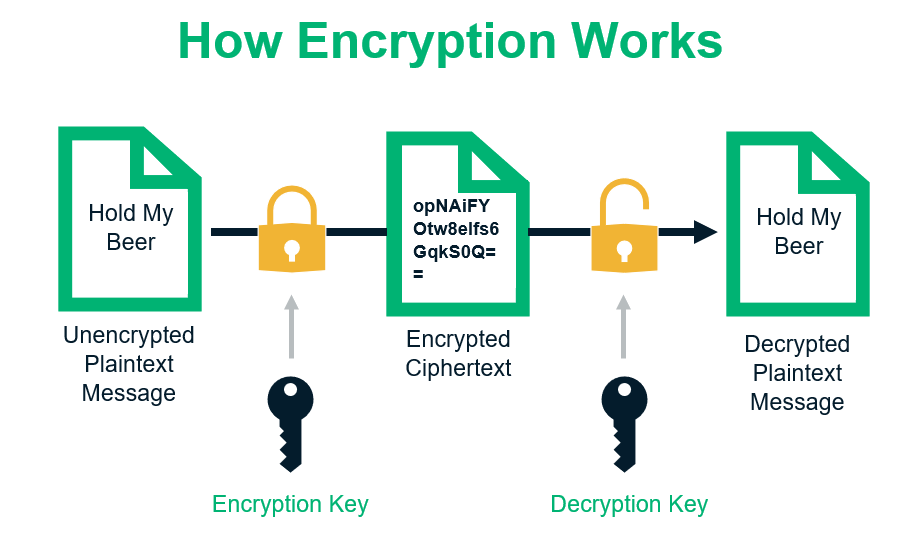

Hãy xem xét ví dụ sau để xem cách mã hóa (encryption) hoạt động theo nghĩa chung:

Trong ví dụ này, bạn có thể thấy cách dữ liệu thay đổi từ bản rõ (plaintext) sang bản mã (ciphertext) và trở lại bản rõ (plaintext) thông qua việc sử dụng các thuật toán mã hóa (encryption algorithms) và khóa giải mã (decryption keys). Các khóa có thể giống hệt nhau (đối xứng – symmetric) hoặc duy nhất (không đối xứng – asymmetric).

Khi chúng ta nói về mã hóa, nó giống như một chiếc khóa trên cánh cửa. Để vận hành khóa, bạn cần có chìa khóa. Điều này có nghĩa là chỉ những người giữ chìa khóa mới có thể mở khóa cửa và truy cập vào bất cứ thứ gì nó đang bảo vệ. Trong thế giới kỹ thuật số, chìa khóa có thể có nhiều dạng – mật khẩu (password), mã (code), mã PIN hoặc một chuỗi ký tự phức tạp do máy tính tạo ra.

Tổng quan về hai loại mã hóa

Có hai loại mã hóa chính:

- Mã hóa đối xứng (Symmetric encryption): Loại mã hóa này là đối ứng, có nghĩa là cùng một khóa được sử dụng để mã hóa và giải mã dữ liệu. Điều này rất tốt cho các lô dữ liệu lớn nhưng có vấn đề về phân phối và quản lý khóa.

- Mã hóa không đối xứng (Asymmetric encryption): Loại mã hóa này sử dụng hai khóa riêng biệt để mã hóa và giải mã – khóa công khai (public key) và khóa cá nhân (private key). Chúng tôi sẽ trình bày chi tiết hơn về mã hóa khóa không đối xứng (Asymmetric encryption) trong giây lát.

Với mục đích của bài viết này, chúng tôi sẽ chỉ tập trung vào mã hóa bất đối xứng (Asymmetric encryption).

Mã hóa không đối xứng (Asymmetric encryption) là gì? Định nghĩa và giải thích

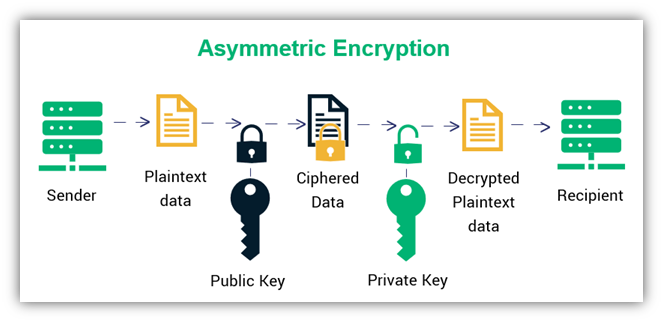

Mã hóa không đối xứng (Asymmetric encryption) là một loại mã hóa sử dụng hai khóa riêng biệt nhưng có liên quan đến toán học để mã hóa và giải mã dữ liệu. Khóa công khai (public key) mã hóa dữ liệu trong khi khóa riêng tư (private key) tương ứng của nó giải mã nó. Đây là lý do tại sao nó còn được gọi là mã hóa khóa công khai (public key encryption), mật mã khóa công khai (public key cryptography) và mã hóa khóa bất đối xứng (asymmetric key encryption).

Khóa công khai được mở cho tất cả mọi người. Bất kỳ ai cũng có thể truy cập và mã hóa dữ liệu bằng nó. Tuy nhiên, sau khi được mã hóa, dữ liệu đó chỉ có thể được mở khóa bằng cách sử dụng khóa riêng tương ứng. Như bạn có thể tưởng tượng, khóa cá nhân phải được giữ bí mật để giữ cho nó không bị xâm phạm. Vì vậy, chỉ người được ủy quyền, máy chủ, máy móc hoặc công cụ mới có quyền truy cập vào khóa cá nhân.

Mã hóa không đối xứng (Asymmetric encryption) làm gì?

Mã hóa bất đối xứng (Asymmetric encryption) là một cách để bạn xác minh các bên thứ ba mà bạn chưa từng gặp qua các kênh công khai không an toàn. Không giống như các phương pháp mã hóa truyền thống (đối xứng – symmetric), dựa vào một khóa để mã hóa và giải mã dữ liệu, mã hóa khóa không đối xứng sử dụng hai khóa riêng biệt để thực hiện các chức năng này.

Đây là lý do tại sao mã hóa khóa công khai được coi là một yếu tố quan trọng trong nền tảng của bảo mật internet. Cơ sở hạ tầng khóa công khai (PKI – Public key infrastructure), một khuôn khổ chính sách, quy trình và công nghệ giúp cho việc truyền thông của bên thứ ba an toàn qua internet có thể thực hiện được. Để làm được điều này, nó dựa vào cả mã hóa bất đối xứng và đối xứng.

Phương pháp mã hóa không đối xứng (Asymmetric encryption) sử dụng để:

- Xác thực các bên

- Xác minh tính toàn vẹn của dữ liệu

- Trao đổi khóa đối xứng.

Mã hóa đối xứng (Symmetric encryption) sử dụng để xử lý phần lớn mã hóa dữ liệu.

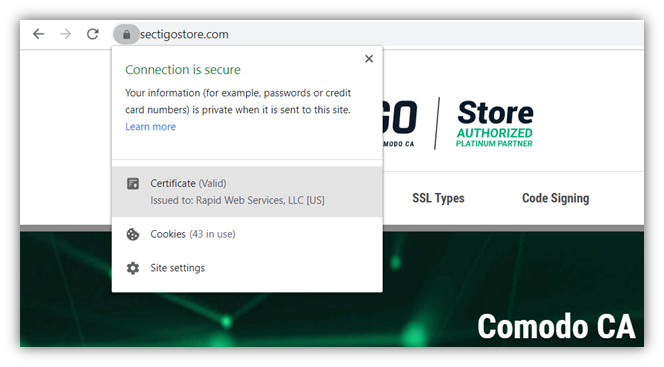

Điều bạn có thể không nhận ra là bạn đang thực sự sử dụng mã hóa khóa công khai ngay bây giờ! Bạn có thấy biểu tượng ổ khóa bảo mật trong trình duyệt của mình hay HTTPS trong URL trang web không? Cả hai điều đó cho thấy bạn đã kết nối với một trang web sử dụng chứng chỉ SSL/TLS và giao thức TLS an toàn. Điều này làm là sử dụng mã hóa khóa không đối xứng để xác minh danh tính của máy chủ và tạo khóa phiên đối xứng. (Khi điều này được thực hiện xong, trình duyệt của bạn và máy chủ web chuyển sang sử dụng mã hóa đối xứng cho phần còn lại của phiên).

Vì vậy, như bạn có thể thấy, mã hóa bất đối xứng bổ sung cho mã hóa đối xứng và là điều khiến nó có thể sử dụng qua internet.

Bốn đặc điểm chính của mã hóa không đối xứng (Asymmetric Encryption)

- Mã hóa không đối xứng được (Asymmetric Encryption) thiết kế để bảo mật dữ liệu và trao đổi khóa trong các kênh công khai

Tóm lại, mục đích của mã hóa khóa bất đối xứng (Asymmetric Encryption) là để phục vụ như một cách để mã hóa dữ liệu trong các kênh công khai một cách an toàn đồng thời cung cấp tính năng xác thực và tính toàn vẹn của dữ liệu. Bởi vì nó không yêu cầu trao đổi khóa, không có vấn đề phân phối khóa mà bạn có thể gặp phải với mã hóa đối xứng.

- Chìa khóa mã hóa không đối xứng có kích thước lớn

Khóa công khai và khóa riêng không đối xứng là các chuỗi số ngẫu nhiên lớn và duy nhất. Ví dụ: có hàng triệu trang web sử dụng chứng chỉ SSL/TLS , tuy nhiên, mỗi trang web có một bộ khóa công khai và riêng tư khác nhau. Tuy nhiên, để các khóa chắc chắn và an toàn, chúng phải được tạo ra với entropy cao (tính ngẫu nhiên). Mỗi khóa phải ngẫu nhiên và không thể đoán trước đến mức phải mất hàng nghìn năm các siêu máy tính hiện đại mới đoán được.

Hãy xem xét các ví dụ sau về khóa công khai không đối xứng (asymmetric public) và khóa riêng tư (private keys):

-----BEGIN PUBLIC KEY-----

MIIBITANBgkqhkiG9w0BAQEFAAOCAQ4AMIIBCQKCAQBukNqMp3/zrntpyRhCwYxe

9IU3yS+SJskcIyNDs0pEXjWlctfSNEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFA

y/eTmFjjx/qRoiOqPMUmMwHu0SZX6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD

5rLiSNEqQEnoUvJb1LHiv/E36vi6cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXw

NN7577WdzH6ng4DMf5JWzUfkFIHqA2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vq

wl+7S46L4TYFcMNDeGW6iAFds+SMADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4N

AgMBAAE=

-----END PUBLIC KEY----------BEGIN RSA PRIVATE KEY-----

MIIEoQIBAAKCAQBukNqMp3/zrntpyRhCwYxe9IU3yS+SJskcIyNDs0pEXjWlctfS

NEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFAy/eTmFjjx/qRoiOqPMUmMwHu0SZX

6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD5rLiSNEqQEnoUvJb1LHiv/E36vi6

cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXwNN7577WdzH6ng4DMf5JWzUfkFIHq

A2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vqwl+7S46L4TYFcMNDeGW6iAFds+SM

ADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4NAgMBAAECggEALFprcZUX3PcXht4m

n1DpMIZCkphgPu7UKjdmRBg+KKLqPk6NiUN1cNE5TsWrbVcl27t0Np/JA3alk11e

iKGQLwAjds/ciLOGLrmuOPJb2/EGS3kXOpjzMJz7soILvdb/Jrw+wQEJ7WvwGNt5

Tz8+kxQOmnu/fIWBoHL1yiTOnzj8rOrJfGjwCWe4skeiTNVXoJ3oTyUp8vLlkeBb

YVOKaHtRVzE4qre6Jy0LelIu8OScpVBz6U9RW8p84eRuH28k6VVAMVd7ruSH0gLu

vcXjXnt6eLRka3Ww4KwA9ATD0oT0270FqebKmorvBv+DmWEjTTkSMfJz2wYN5Dcj

6lg1+QKBgQC6KDBR31573gU9SiilNFGaKL0qB1NbLnj2TL+964LB/bv+25AUKdcH

jJaE41kZWmxonLbxJI4ACTZd/9vXpAPOe1Wwp3r3kEyQsyARYFD7Pdai0DhsS9Mj

Y/hSL0i1cxE6EXY60cXzW4rrI1r7Nd6VCUlGpsOLVfaFR3xByA9JgwKBgQCYDF16

ornljNE8NMG6ojrtpL2pPqNuw4qMrqNOzne90w/ALK6pdTOQFToyRZoQfdVqY9jK

u0LceC6E37w7pX4UwE1zrmprWpBUWnvJhSnDcXcDtVqipqERQ5KPu3/eeyStd5L4

PfPbEWID4+6i9uC0ZQwBU3G41tGaWiaZ3NNlLwKBgEjgIspqX1qud+6ecXr7GFb5

S9SAOamgb8o8EXQQFohLBKWo3qaGGp/h8arkNaUvOPFbKGMOpGhvMtFpsG6izrqu

ncUiS4lO/CpJdWxYAFvawYPLb8s1g9p+8F98E0K1YTESVO6B4LR8Sc3zcVKWrCQ8

FmuKLVMGvBNBAOvfndxxAoGAWebFxuM8g2vVs4GGIrIVobnMoqt0uuNHopMH4GrY

Bhcrsvc4dt3jlQfYFy1sQOAGNhe/cW9zwyQUbWBUzfe2KtLheMriBYPQ3u95Tdg8

r2EBe+HZK17W0XxgxjeZDZVGRIL1FW6cJyWKDL7StOzARCmTBZ2vGhl6aYdwV31o

SOUCgYAwKJgVwTlhelBVl07w8BkqKjG+snnHMV3F36qmQ4+GCBBGaeNLU6ceBTvx

Cg3wZUiQJnDwpB3LCs47gLO2uXjKh7V452hACGIudYNa8Q/hHoHWeRE6mi7Y0QZp

zUKrZqp9pi/oZviMqDX88W06B12C8qFiUltFmhfPLJ9NJ3+ftg==

-----END RSA PRIVATE KEY-----

- Các thuật toán mã hóa khóa công khai rất mạnh

Các thuật toán phổ biến cho mã hóa bất đối xứng (asymmetric encryption) và trao đổi khóa là Diffie-Hellman, RSA , ECDSA, ElGamal và DSA. Mặc dù nó không phải là một quy tắc nghiêm ngặt, nhưng hầu hết thời gian, mã hóa không đối xứng (asymmetric encryption) sử dụng các khóa dài 1024 bit, 2048 bit hoặc hơn. Nói chung, kích thước khóa càng dài thì mã hóa càng an toàn.

Ví dụ: nếu các khóa được tạo bằng mã hóa 2048-bit, thì có thể có 2 2048 kết hợp. Các siêu máy tính hiện đại sẽ phải mất hàng nghìn năm để trải qua rất nhiều tổ hợp mới tìm được khóa riêng tương ứng của khóa công khai. Tóm lại, bạn không thể đoán khóa riêng tư từ khóa công khai, đặc biệt là khi các khóa dài.

- Mã hóa không đối xứng là một quá trình lưu trữ tài nguyên

Các khóa khổng lồ đó sử dụng nhiều tài nguyên và điều đó có nghĩa là quá trình mã hóa mất nhiều thời gian hơn. Nói cách khác, vì kích thước khóa lớn hơn và liên quan đến hai khóa riêng biệt, quá trình mã hóa và giải mã trở nên chậm hơn.

Do đó, mã hóa không đối xứng (asymmetric encryption) phù hợp nhất để mã hóa các phần nhỏ dữ liệu do độ trễ và yêu cầu xử lý của nó. Nếu bạn sử dụng nó cho các khối dữ liệu lớn, nó sẽ tạo thêm gánh nặng cho các máy chủ của bạn. Đôi khi, nó được sử dụng để thiết lập ban đầu các kênh liên lạc an toàn, chúng có thể được sử dụng để tạo điều kiện cho mã hóa đối xứng trao đổi dữ liệu.

Mã hóa không đối xứng (asymmetric encryption) hoạt động như thế nào?

Trước khi tiếp tục, chúng ta hãy hiểu rõ hơn về mã hóa bất đối xứng với một ví dụ giả định.

Hãy tưởng tượng bạn muốn bảo vệ một hộp trang sức quý giá mà bạn đang gửi qua đường bưu điện cho người bạn yêu. Để giữ an toàn khi vận chuyển, bạn sử dụng một khóa đặc biệt cần kết hợp hai số. Một số có thể khóa hộp (số mà bạn có) và tổ hợp số khác có thể mở khóa (mà người nhận của bạn có).

Đầu tiên, bạn đặt các vật phẩm mà bạn muốn bảo vệ vào bên trong hộp. Sau đó, bạn khóa hộp bằng một tổ hợp số cụ thể trước khi đặt nó vào thư. Khi nó đến, người quan trọng của bạn sử dụng tổ hợp số của cô ấy để mở khóa hộp và truy cập nội dung của nó. Bởi vì cô ấy không bao giờ chia sẻ số đó với bất kỳ ai và giữ nó cho riêng mình, có nghĩa là không ai khác có thể sử dụng nó.

Bây giờ, hãy áp dụng khái niệm này để hiểu cách mã hóa bất đối xứng (asymmetric encryption) hoạt động trong lĩnh vực cơ sở hạ tầng khóa công khai.

Tất cả dữ liệu bạn gửi qua internet đều ở dạng bản rõ (plaintext). Điều này có nghĩa là bất kỳ ai có quyền truy cập vào nó đều có thể đọc và giải thích nó. Tất nhiên, bây giờ bạn có thể mã hóa dữ liệu bằng khóa riêng tư (private key). Khi dữ liệu đã được chuyển đổi thành bản mã (ciphertext), bạn không thể giải mã nó bằng cùng một khóa. Bản mã (ciphertext) chỉ có thể được giải mã bằng khóa riêng tương ứng. Nói chung, người gửi phải có quyền truy cập vào khóa công khai và người nhận phải có khóa riêng tương ứng.

Cách mã hóa khóa công khai giúp bạn bảo vệ doanh nghiệp và dữ liệu của mình

Hãy lấy một ví dụ về cách hoạt động của mã hóa khóa bất đối xứng (asymmetric encryption) trong cuộc sống thực.

- Chữ ký kỹ thuật số đảm bảo tính toàn vẹn của dữ liệu

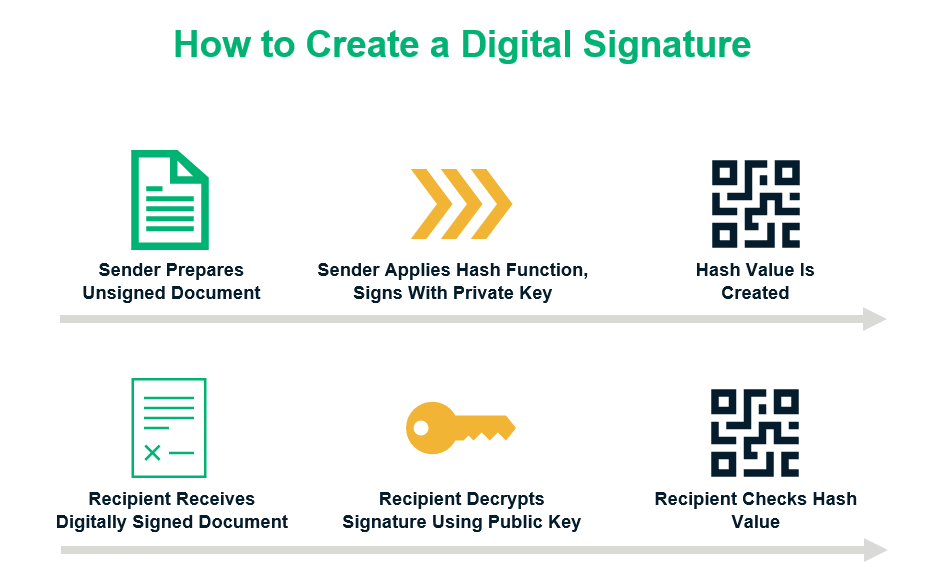

Chữ ký điện tử (Digital Signatures) là một thuật toán toán học hữu ích để đảm bảo tính xác thực hoặc tính toàn vẹn của tài liệu, email hoặc các loại dữ liệu khác. Nó có tác dụng gì khiến người nhận tài liệu hoặc email được ký điện tử biết về bất kỳ sửa đổi giả mạo hoặc trái phép nào có thể đã được thực hiện. Chữ ký điện tử dựa trên mã hóa không đối xứng và một chức năng mật mã được gọi là băm (hash).

Chúng tôi sẽ nói thêm về các chi tiết cụ thể của chữ ký điện tử và băm sau một chút. Nhưng hiện tại, chỉ cần biết rằng mã hóa không đối xứng (asymmetric encryption) được sử dụng để kích hoạt chữ ký điện tử trong:

- Chứng chỉ ký mã (Code signing certificates)

- Chứng chỉ ký tài liệu (Document signing certificates)

- Chứng chỉ ký email (Email signing certificates)

- Chứng chỉ Bảo mật SSL/TLS trang web

Khi người dùng cố gắng mở trang web trên trình duyệt (ứng dụng khách web), trình duyệt sẽ bắt đầu quá trình bắt tay SSL/TLS. Sự bắt tay này giúp xác thực máy chủ với máy khách thông qua mã hóa không đối xứng (asymmetric encryption) bằng cách gửi chứng chỉ SSL/TLS và khóa công khai của nó. Sau đó, trình duyệt tạo ra một bí mật tổng thể trước, mã hóa nó bằng cách sử dụng khóa công khai chứng chỉ của máy chủ và gửi nó trở lại máy chủ. Sau đó máy chủ sẽ giải mã nó bằng khóa riêng tương ứng của nó. Cùng nhau, hai bên sau đó tạo ra bí mật chính (bí mật được chia sẻ) và các khóa phiên giống hệt nhau.

Các khóa phiên là đối xứng và là những gì máy khách và máy chủ sử dụng cho tất cả các trao đổi dữ liệu cho phiên cụ thể đó. Không có kẻ xâm nhập nào có thể giải mã hoặc đoán khóa phiên khi nó đang được truyền giữa trình duyệt và máy chủ. Điều này giúp bảo vệ dữ liệu của bạn không bị chặn và đọc trong các cuộc tấn công man-in-the-middle (còn được gọi là tấn công MitM). Vì vậy, quá trình bắt đầu với mã hóa không đối xứng (asymmetric encryption) và thay đổi sang mã hóa đối xứng (symmetric encryption) cho phần lớn trao đổi dữ liệu.

- Chứng chỉ xác thực cá nhân Cung cấp xác thực ứng dụng khách & bảo mật email

Chứng chỉ xác thực cá nhân, còn được gọi là chứng chỉ ứng dụng khách, xác thực người dùng trong thiết lập tổ chức. Việc sử dụng các loại chứng chỉ này cho phép bạn giới hạn quyền truy cập vào dữ liệu nhạy cảm hoặc hệ thống chỉ cho một số cá nhân được chọn. Các công ty cài đặt các chứng chỉ này trên các thiết bị của người dùng cuối như một phương tiện kiểm soát truy cập và xác thực không cần mật khẩu. Nhân viên chỉ có thể truy cập các tài nguyên đó khi họ đăng nhập từ thiết bị văn phòng có chứng chỉ.

Một số tài nguyên, ứng dụng email và trang web (chẳng hạn như trang mạng nội bộ, trang phát triển và thử nghiệm, hoặc thậm chí trang quản trị của các trang công khai) chỉ dành cho nhân viên sử dụng. Và luôn luôn là một thông lệ tốt để hạn chế người ngoài truy cập vào các trang web này. Đó là nơi chứng chỉ xác thực cá nhân và mã hóa bất đối xứng trở nên hữu ích.

Ưu điểm & Nhược điểm của Mã hóa Không đối xứng Asymmetric Encryption

Trong phần này, chúng tôi sẽ nêu bật một số ưu và nhược điểm của mã hóa khóa bất đối xứng so với mã hóa đối xứng.

Bốn ưu điểm của mã hóa không đối xứng (Asymmetric Encryption)

- Nó an toàn hơn mã hóa đối xứng

Bởi vì nó liên quan đến việc sử dụng hai khóa liên quan nhưng riêng biệt, mật mã bất đối xứng an toàn hơn so với đối xứng của nó. Điều này một phần là do mã hóa không đối xứng sử dụng các khóa dài hơn (1028 bit, 2048 bit, 4096 bit, v.v.), trong khi mã hóa đối xứng sử dụng các khóa ngắn hơn (128 bit, 256 bit, v.v.)

- Sẽ rất hữu ích khi có nhiều điểm cuối tham gia hơn

Trong mã hóa đối xứng, chỉ có một khóa được chia sẻ bởi tất cả các điểm cuối. Điều này có nghĩa là thành công của nó phụ thuộc vào tính bí mật của chiếc chìa khóa đó. Khi một số lượng lớn các điểm cuối chia sẻ cùng một khóa, cơ hội hiển thị sẽ tăng lên.

Nhưng trong mã hóa không đối xứng, khóa cá nhân chỉ được lưu trữ với người nhận được ủy quyền. Khi một điểm cuối đang giữ khóa cá nhân thay vì nhiều khóa, khả năng bị xâm phạm sẽ giảm đáng kể. Đó là lý do tại sao mã hóa khóa bất đối xứng hoạt động tốt nhất khi có một số lượng lớn các điểm cuối tham gia.

- Giúp việc phân phối chính trở nên dễ dàng

Trong mã hóa không đối xứng, bạn có thể phân phối khóa công khai cho một số lượng lớn các điểm cuối vì bạn không phải lo lắng về tính bảo mật của nó.

Trong khi mã hóa đối xứng, bạn phải phân phối khóa một cách thận trọng. Khi có hàng triệu máy chủ và thiết bị tham gia, việc phân phối khóa trở nên rất khó khăn trong việc mã hóa đối xứng và khả năng bị xâm phạm sẽ tăng lên.

- Làm cho chữ ký kỹ thuật số có thể

Mã hóa bất đối xứng là không thể thiếu trong toàn bộ khái niệm về chữ ký điện tử và cách chúng hoạt động. Khi mọi người nói về việc ký điện tử vào một tài liệu, ý của họ là họ thực sự đang áp dụng một hàm băm (một đoạn dữ liệu có độ dài cố định đóng vai trò như một hàm mật mã một chiều) cho nó để làm tổng kiểm tra. Về cơ bản, điều này giúp người nhận biết liệu tài liệu đã được sửa đổi hoặc thay đổi kể từ khi nó được ký ban đầu hay chưa. Chữ ký điện tử sử dụng mã hóa khóa bất đối xứng để thực hiện điều này.

Ở đây, người gửi áp dụng một hàm băm như một tổng séc và bằng cách ký hàm băm đó bằng khóa cá nhân của họ để mã hóa nó. Người nhận có thể giải mã chữ ký điện tử và thực hiện chức năng tương tự để kiểm tra giá trị băm bằng cách sử dụng khóa công khai của người gửi.

Hai nhược điểm của mã hóa không đối xứng Asymmetric Encryption

- Tốc độ chậm hơn

Bởi vì các khóa dài hơn và máy chủ cần tính toán hai khóa khác nhau để mã hóa và giải mã, nó sẽ trở thành một quá trình mất thời gian. Nó cũng sử dụng các thuật toán phức tạp hơn. Đây là một vài lý do tại sao mã hóa khóa bất đối xứng chậm hơn mã hóa đối xứng.

- Nó quá cồng kềnh để được sử dụng ở quy mô

Do có hai khóa mã hóa dài riêng biệt, nó đặt lên vai máy chủ một gánh nặng to lớn trong quá trình mã hóa và giải mã. Bạn không thể sử dụng mã hóa không đối xứng khi có một lượng lớn dữ liệu liên quan; nếu không, các máy chủ sẽ cạn kiệt và trở nên chậm chạp.

Đây là lý do tại sao, ví dụ, mã hóa khóa bất đối xứng được sử dụng ban đầu trong quá trình bắt tay SSL/TLS nhưng sau đó nó chuyển sang mã hóa đối xứng cho quá trình trao đổi dữ liệu sẽ diễn ra giữa trình duyệt của người dùng và trang web trong phiên của họ.

Tóm tắt về mã hóa không đối xứng (Asymmetric Encryption)

Mã hóa bất đối xứng và các thuật toán của nó không hoàn hảo, nhưng chúng vẫn cực kỳ hiệu quả trong việc giúp chúng tôi thiết lập liên lạc an toàn với các bên thứ ba thông qua các kênh công khai. Và đó là lý do tại sao một số loại chứng chỉ sử dụng phương pháp kết hợp trong đó chúng sử dụng đồng thời cả hai loại mã hóa. Ví dụ, trong chứng chỉ SSL/TLS, tất cả việc truyền dữ liệu được thực hiện bằng cách sử dụng mã hóa đối xứng. Nhưng để truyền khóa đối xứng, mã hóa không đối xứng được sử dụng.

Tóm lại, chúng tôi chỉ muốn nói rằng mã hóa bất đối xứng Asymmetric Encryption là hoàn hảo để truyền các phần nhỏ dữ liệu đến một số lượng lớn các điểm cuối. Nó là thành phần chính của chữ ký điện tử và an toàn hơn mã hóa đối xứng.

Theo: sectigostore

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.

1 Response

[…] toán này sử dụng mật mã khóa công khai (còn gọi là mã hóa không đối xứng – asymmetric encryption), vì vậy nó sử dụng hai khóa khác nhau để mã hóa (encrypt) và giải mã (decrypt) […]