Mục lục

- 1 PKI (Public key infrastructure) là gì?

- 2 PKI (Public key infrastructure) hoạt động như thế nào?

- 3 Sự xuất hiện của PKI đối với các khóa mã hóa của chính phủ

- 4 Vai trò của chứng chỉ kỹ thuật số trong PKI (Public key infrastructure)

- 5 Giới thiệu các tổ chức cấp giấy chứng nhận

- 6 Cách thức hoạt động của quy trình tạo chứng chỉ

- 7 Cách CA phân cấp và CA gốc tạo ra các lớp tin cậy

- 8 Quản lý việc thu hồi thông qua danh sách thu hồi chứng chỉ

- 9 Chứng chỉ gốc đáng tin cậy (Trusted Root Certificates)

- 10 Tại sao PKI lại rất quan trọng trong thời đại kỹ thuật số ngày nay?

- 11 Những thách thức thường gặp mà PKI giải quyết là gì?

- 12 Sẵn sàng bắt đầu với PKI?

Cơ sở hạ tầng khóa công khai (PKI) quản lý việc cấp chứng chỉ kỹ thuật số để bảo vệ dữ liệu nhạy cảm, cung cấp danh tính kỹ thuật số duy nhất cho người dùng, thiết bị và ứng dụng và bảo mật thông tin liên lạc đầu cuối.

PKI (Public key infrastructure) là gì?

Ngày nay, các tổ chức dựa vào PKI (Public key infrastructure) để quản lý bảo mật thông qua mã hóa (encryption). Cụ thể, hình thức mã hóa phổ biến nhất được sử dụng ngày nay liên quan đến khóa công khai (public key), mà bất kỳ ai cũng có thể sử dụng để mã hóa tin nhắn và khóa riêng tư private key (còn được gọi là khóa bí mật – secret key), mà chỉ một người có thể sử dụng để giải mã các tin nhắn đó. Khóa này có thể được sử dụng bởi con người, thiết bị và ứng dụng.

Bảo mật PKI xuất hiện lần đầu tiên vào những năm 1990 để giúp quản lý các khóa mã hóa thông qua việc cấp và quản lý các chứng chỉ kỹ thuật số. Các chứng chỉ PKI này xác minh chủ sở hữu của khóa cá nhân và tính xác thực của mối quan hệ đó sẽ giúp duy trì bảo mật. Các chứng chỉ tương tự như bằng lái xe hoặc hộ chiếu cho thế giới kỹ thuật số.

Các ví dụ phổ biến về bảo mật PKI ngày nay là chứng chỉ SSL (SSL certificates) trên các trang web để khách truy cập trang web biết họ đang gửi thông tin đến người nhận dự định, chữ ký số và xác thực cho các thiết bị Internet of Things.

PKI (Public key infrastructure) hoạt động như thế nào?

Để hiểu cách hoạt động của PKI (Public key infrastructure), điều quan trọng là phải quay lại những điều cơ bản chi phối mã hóa ngay từ đầu. Với ý nghĩ đó, chúng ta hãy đi sâu vào các thuật toán mật mã (cryptographic algorithms) và chứng chỉ kỹ thuật số (digital certificates).

Xây dựng khối mật mã khóa công khai (Public Key Cryptography)

Các thuật toán mật mã là các công thức toán học được xác định, có độ phức tạp cao được sử dụng để mã hóa (encrypt) và giải mã (decrypt) các thông điệp. Chúng cũng là các khối xây dựng của xác thực PKI (Public key infrastructure). Các thuật toán này có mức độ phức tạp và những thuật toán sớm nhất đi trước công nghệ hiện đại.

Mã hóa đối xứng (Symmetric Encryption)

Tuy nhiên, mã hóa đối xứng là một thuật toán mật mã đơn giản theo tiêu chuẩn ngày nay, tuy nhiên, nó đã từng được coi là hiện đại. Trên thực tế, quân đội Đức đã sử dụng nó để gửi thông tin liên lạc riêng trong Thế chiến thứ hai. Bộ phim The Imitation Game thực sự đã làm khá tốt việc giải thích cách mã hóa đối xứng và vai trò của nó trong chiến tranh.

Với mã hóa đối xứng, một tin nhắn được nhập dưới dạng văn bản thuần túy sẽ trải qua các phép hoán vị toán học để trở thành mã hóa. Thông điệp được mã hóa rất khó bị phá vỡ vì cùng một ký tự văn bản thuần túy không phải lúc nào cũng xuất hiện giống nhau trong thông điệp được mã hóa. Ví dụ: thông báo “HHH” sẽ không mã hóa thành ba ký tự giống nhau.

Để vừa mã hóa vừa giải mã tin nhắn, bạn cần có cùng một khóa, do đó có tên mã hóa đối xứng. Trong khi việc giải mã các thông điệp là cực kỳ khó nếu không có khóa, thực tế là phải sử dụng cùng một khóa để mã hóa và giải mã thông điệp mang lại rủi ro đáng kể. Đó là bởi vì nếu kênh phân phối được sử dụng để chia sẻ khóa bị xâm phạm, thì toàn bộ hệ thống cho các thông điệp an toàn sẽ bị phá vỡ.

Mã hóa không đối xứng (Asymmetric Encryption)

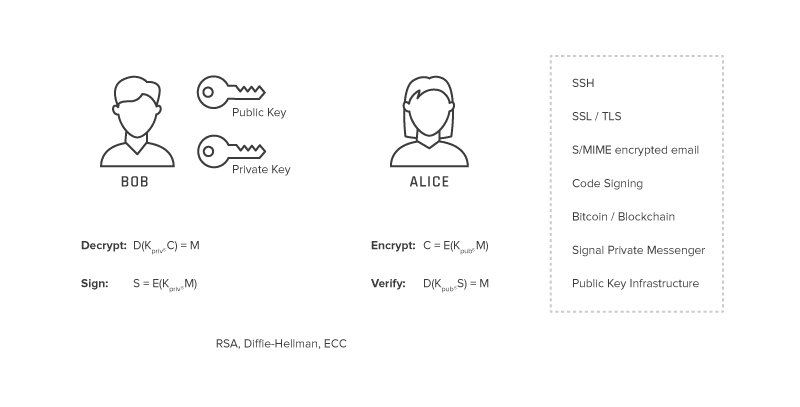

Mã hóa bất đối xứng hoặc mật mã không đối xứng (Asymmetric Encryption), giải quyết vấn đề trao đổi gây khó khăn cho mã hóa đối xứng. Nó làm như vậy bằng cách tạo ra hai khóa mật mã khác nhau (do đó có tên là mã hóa bất đối xứng) – một khóa riêng tư và một khóa công khai.

Với mã hóa không đối xứng, một tin nhắn vẫn phải trải qua nhiều phép hoán vị toán học để được mã hóa nhưng yêu cầu khóa riêng tư (chỉ người nhận mới biết) để giải mã và khóa công khai (có thể chia sẻ với bất kỳ ai) để mã hóa tin nhắn.

Đây là cách điều này hoạt động trong thực tế:

- Alice muốn gửi một tin nhắn riêng tư cho Bob, vì vậy cô ấy sử dụng khóa công khai của Bob để tạo bản mã được mã hóa mà chỉ khóa riêng của Bob mới có thể giải mã.

- Vì chỉ có khóa riêng của Bob mới có thể giải mã tin nhắn, nên Alice có thể gửi tin nhắn mà không ai khác có thể đọc được – chứ không phải kẻ nghe trộm – miễn là Bob cẩn thận để không ai khác có khóa riêng của mình.

Mã hóa bất đối xứng cũng làm cho nó có thể thực hiện các hành động khác khó thực hiện hơn với mã hóa đối xứng, như chữ ký điện tử (digital signatures), hoạt động như sau:

- Bob gửi tin nhắn cho Alice và mã hóa chữ ký ở cuối bằng khóa riêng của anh ấy.

- Khi Alice nhận được tin nhắn, cô ấy có thể sử dụng khóa công khai của Bob để xác minh hai điều:

- Bob hoặc ai đó có khóa riêng của Bob, đã gửi tin nhắn

- Tin nhắn không được sửa đổi in quá cảnh, bởi vì nếu nó được sửa đổi, việc xác minh sẽ không thành công

Trong cả hai ví dụ này, Alice chưa tạo khóa của riêng mình. Chỉ cần trao đổi khóa công khai, Alice có thể gửi tin nhắn được mã hóa cho Bob và xác minh các tài liệu mà Bob đã ký. Ngay lập tức, những hành động này chỉ là một chiều. Để đảo ngược các hành động để Bob có thể gửi tin nhắn riêng tư cho Alice và xác minh chữ ký của cô ấy, Alice sẽ phải tạo khóa riêng tư của riêng mình và chia sẻ khóa công khai tương ứng.

Ngày nay, có ba thuộc tính vô thần phổ biến được sử dụng để tạo khóa cá nhân và khóa công khai: RSA, ECC và Diffie-Hellman. Mỗi thuật toán sử dụng các thuật toán khác nhau để tạo khóa mã hóa nhưng tất cả chúng đều dựa trên các nguyên tắc cơ bản giống nhau về mối quan hệ giữa khóa công khai và khóa riêng tư.

Hãy xem thuật toán RSA 2048 bit làm ví dụ. Thuật toán này tạo ngẫu nhiên hai số nguyên tố, mỗi số dài 1024 bit và sau đó nhân chúng với nhau. Câu trả lời cho phương trình đó là khóa công khai, trong khi hai số nguyên tố tạo ra câu trả lời là khóa riêng.

Cách tiếp cận này hiệu quả bởi vì nó cực kỳ khó để đảo ngược phép tính khi nó liên quan đến hai số nguyên tố có kích thước đó, điều này làm cho việc tính khóa công khai từ khóa riêng tương đối dễ dàng nhưng không thể sớm tính khóa riêng từ khóa công khai.

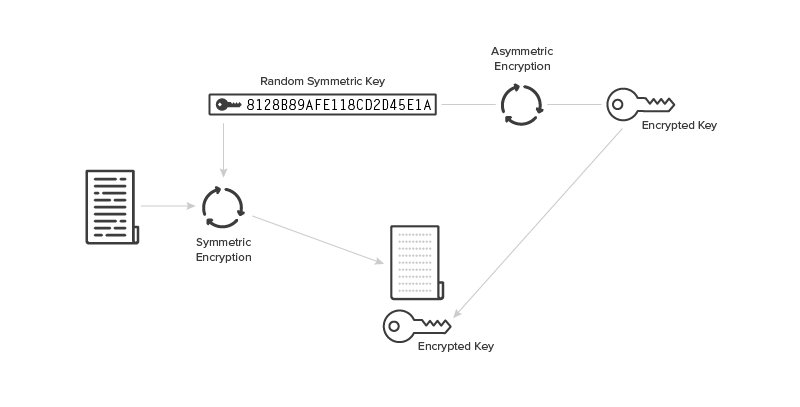

Cách mã hóa đối xứng (Symmetric Encryption) và không đối xứng (Asymmetric Encryption) được sử dụng ngày nay

Cả mã hóa đối xứng và không đối xứng đều được sử dụng thường xuyên ngày nay. Mã hóa bất đối xứng chậm hơn nhiều so với mã hóa đối xứng, vì vậy cả hai thường được sử dụng song song. Ví dụ: ai đó có thể mã hóa một tin nhắn bằng mã hóa đối xứng và sau đó gửi khóa để giải mã tin nhắn bằng mã hóa không đối xứng (giúp tăng tốc quá trình giải mã vì khóa nhỏ hơn nhiều so với toàn bộ tin nhắn).

Ngày nay, mã hóa bất đối xứng hỗ trợ những thứ như:

- Thuật toán SSH

- SSL/TLS

- Email được mã hóa S/MIME

- Ký mã (Code signing)

- Bitcoin/Blockchain

- Tin nhắn tín hiệu riêng (Signal private messenger)

- Chữ ký điện tử (Digital signatures)

Đáng chú ý nhất, quyền hạn mã hóa bất đối xứng PKI.

Sự xuất hiện của PKI đối với các khóa mã hóa của chính phủ

Cả mã hóa đối xứng và không đối xứng đều có một điểm khác biệt chính: Làm thế nào để bạn biết rằng khóa công khai mà bạn nhận được thực sự thuộc về người mà bạn nghĩ?

Ngay cả với mã hóa không đối xứng, nguy cơ “người ở giữa” vẫn tồn tại. Ví dụ: điều gì sẽ xảy ra nếu ai đó chặn khóa công khai của Bob, tạo khóa riêng tư của riêng anh ta và sau đó tạo khóa công khai mới cho Alice? Trong trường hợp này, Alice sẽ mã hóa tin nhắn cho Bob, người đàn ông ở giữa có thể giải mã chúng, thay đổi chúng rồi mã hóa lại và cả Alice và Bob đều không biết.

PKI (Public key infrastructure) giải quyết vấn đề khó khăn này bằng cách phát hành và quản lý các chứng chỉ kỹ thuật số xác nhận danh tính của những người, thiết bị hoặc ứng dụng sở hữu khóa riêng và khóa công khai tương ứng. Tóm lại, PKI chỉ định danh tính cho các khóa để người nhận có thể xác minh chính xác chủ sở hữu của mình. Quá trình xác minh này giúp người dùng tin tưởng rằng nếu họ gửi một tin nhắn được mã hóa đến người đó (hoặc thiết bị), thì người nhận dự kiến là người sẽ thực sự đọc nó chứ không phải bất kỳ ai khác có thể đang ngồi như một “người ở giữa”.

Vai trò của chứng chỉ kỹ thuật số trong PKI (Public key infrastructure)

PKI (Public key infrastructure) quản lý các khóa mã hóa bằng cách cấp và quản lý các chứng chỉ kỹ thuật số (Digital Certificates). Chứng chỉ số còn được gọi là chứng chỉ X.509 và chứng chỉ PKI.

Tuy nhiên, chứng chỉ số có những phẩm chất sau:

- Là một dạng điện tử tương đương với bằng lái xe hoặc hộ chiếu

- Chứa thông tin về một cá nhân hoặc tổ chức

- Được phát hành từ một bên thứ ba đáng tin cậy

- Có khả năng chống giả mạo

- Chứa thông tin có thể chứng minh tính xác thực của nó

- Có thể được truy xuất trở lại nhà phát hành

- Có ngày hết hạn

- Được trình bày cho ai đó (hoặc một cái gì đó) để xác nhận

Cách dễ nhất để hiểu cách PKI quản lý các chứng chỉ kỹ thuật số để xác minh danh tính là coi nó như một DMV kỹ thuật số. Giống như DMV, PKI giới thiệu một bên thứ ba đáng tin cậy để đưa ra quyết định về việc gán danh tính cho chứng chỉ kỹ thuật số. Và cũng giống như bằng lái xe, chứng chỉ kỹ thuật số rất khó giả mạo, bao gồm thông tin xác định chủ sở hữu và có ngày hết hạn.

Cuối cùng, người xác minh chứng chỉ kỹ thuật số sẽ xác định quy trình xác minh đó là gì và chứng chỉ cần được kiểm tra cẩn thận như thế nào dựa trên trường hợp sử dụng.

Giới thiệu các tổ chức cấp giấy chứng nhận

Tổ chức phát hành chứng chỉ (CA – Certification Authorities) chịu trách nhiệm tạo chứng chỉ số và sở hữu các chính sách, thông lệ và thủ tục để kiểm tra người nhận và cấp chứng chỉ.

Cụ thể, chủ sở hữu và người điều hành CA xác định:

- Phương thức xét duyệt cho người nhận chứng chỉ

- Các loại chứng chỉ đã được cấp

- Các thông số có trong chứng chỉ

- Quy trình bảo mật và hoạt động

Một khi CA đưa ra các quyết định này, họ phải chính thức ghi lại các chính sách của mình. Từ đó, người tiêu dùng chứng chỉ quyết định mức độ tin cậy mà họ muốn đặt vào chứng chỉ từ bất kỳ CA nhất định nào.

Cách thức hoạt động của quy trình tạo chứng chỉ

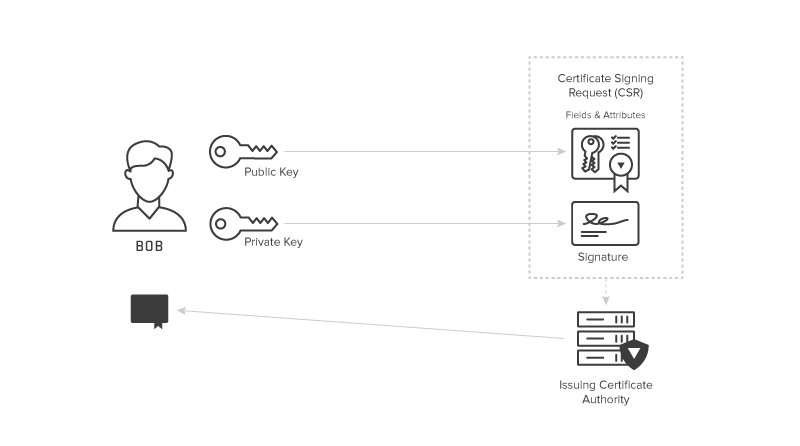

Quá trình tạo chứng chỉ chủ yếu dựa vào mã hóa không đối xứng và hoạt động như sau:

- Khóa riêng tư được tạo và khóa công khai tương ứng được tính

- CA yêu cầu bất kỳ thuộc tính nhận dạng nào của chủ sở hữu khóa cá nhân và kiểm tra thông tin đó

- Khóa công khai và các thuộc tính nhận dạng được mã hóa thành Yêu cầu ký chứng chỉ (CSR – Certificate Signing Request)

- CSR được ký bởi chủ sở hữu khóa để chứng minh quyền sở hữu khóa cá nhân đó

- CA phát hành xác thực yêu cầu và ký chứng chỉ bằng khóa riêng của CA

Bất kỳ ai cũng có thể sử dụng phần công khai của chứng chỉ để xác minh rằng nó thực sự do CA cấp bằng cách xác nhận ai sở hữu khóa riêng được sử dụng để ký chứng chỉ. Và, giả sử họ cho rằng CA đáng tin cậy, họ có thể xác minh rằng bất kỳ thứ gì họ gửi cho chủ sở hữu chứng chỉ sẽ thực sự được chuyển đến người nhận dự kiến và bất kỳ thứ gì được ký bằng khóa riêng của chủ chứng chỉ đó đã thực sự được ký bởi người/thiết bị đó.

Một phần quan trọng của quá trình này cần lưu ý là bản thân CA có khóa riêng tư riêng và khóa công khai tương ứng, điều này tạo ra nhu cầu về phân cấp CA.

Cách CA phân cấp và CA gốc tạo ra các lớp tin cậy

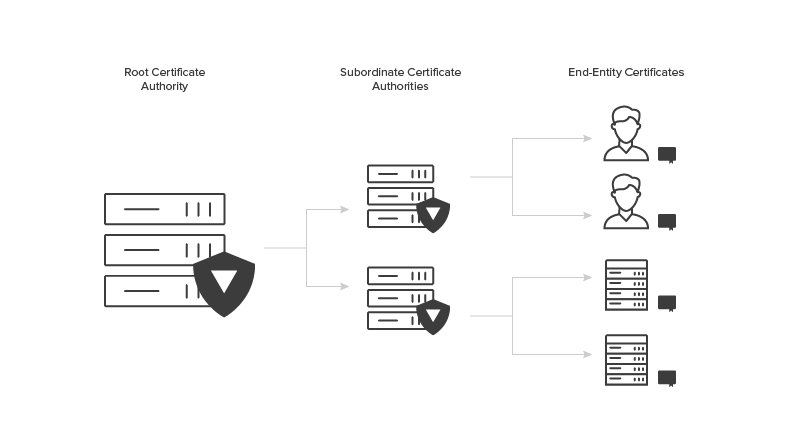

Vì mỗi CA có một chứng chỉ của riêng nó, các lớp tin cậy được tạo thông qua cấu trúc phân cấp CA – trong đó CA cấp chứng nhận cho các CA khác. Tuy nhiên, quá trình này không phải là vòng tròn, vì cuối cùng vẫn phải có chứng chỉ gốc. Thông thường, chứng chỉ có tổ chức phát hành và chủ thể là hai bên riêng biệt, nhưng đây là các bên giống nhau đối với CA gốc, có nghĩa là các chứng chỉ gốc được tự ký. Do đó, mọi người vốn dĩ phải tin tưởng tổ chức phát hành chứng chỉ gốc để tin tưởng bất kỳ chứng chỉ nào có nguồn gốc từ nó.

Root CA Security là quan trọng hàng đầu

Tất cả những điều này làm cho bảo mật của khóa cá nhân trở nên cực kỳ quan trọng đối với CAs. Khóa cá nhân rơi vào tay kẻ xấu là không tốt trong mọi trường hợp, nhưng nó đặc biệt tàn khốc đối với CA, vì sau đó ai đó có thể cấp chứng chỉ một cách gian lận.

Các biện pháp kiểm soát bảo mật và tác động của việc mất mát thậm chí còn trở nên nghiêm trọng hơn khi bạn di chuyển chuỗi theo phân cấp CA vì không có cách nào để thu hồi chứng chỉ gốc. Nếu một CA gốc bị xâm phạm, tổ chức cần công khai hành vi vi phạm bảo mật đó. Do đó, các CA gốc có các biện pháp bảo mật nghiêm ngặt nhất.

Để đáp ứng các tiêu chuẩn bảo mật cao nhất, các CA gốc hầu như không bao giờ được trực tuyến. Phương pháp hay nhất là các CA gốc nên lưu trữ các khóa riêng của họ trong các két an toàn cấp NSA trong các trung tâm dữ liệu hiện đại với tính bảo mật 24/7 thông qua camera và bộ phận bảo vệ vật lý. Tất cả các biện pháp này có vẻ cực đoan, nhưng chúng cần thiết để bảo vệ tính xác thực của chứng chỉ gốc.

Mặc dù CA gốc phải ngoại tuyến 99,9% thời gian, nhưng có một số trường hợp nhất định nó cần phải trực tuyến. Cụ thể, các CA gốc cần trực tuyến để tạo khóa công khai, khóa riêng tư và chứng chỉ mới cũng như đảm bảo rằng tài liệu khóa của chính nó vẫn hợp pháp và không bị hư hỏng hoặc xâm phạm theo bất kỳ cách nào. Tốt nhất, các CA gốc nên chạy các bài kiểm tra này khoảng 2-4 lần một năm.

Cuối cùng, điều quan trọng cần lưu ý là chứng chỉ gốc sẽ hết hạn. Chứng chỉ gốc thường kéo dài trong 15-20 năm (so với khoảng bảy năm đối với chứng chỉ từ CA cấp dưới). Giới thiệu và xây dựng lòng tin trong một thư mục gốc mới không dễ dàng, nhưng điều quan trọng là các chứng chỉ này phải hết hạn vì chúng chạy càng lâu, chúng càng dễ bị tổn thương trước các rủi ro bảo mật.

Xác định Mức tối ưu của các Bậc trong Hệ thống phân cấp CA của PKI của bạn

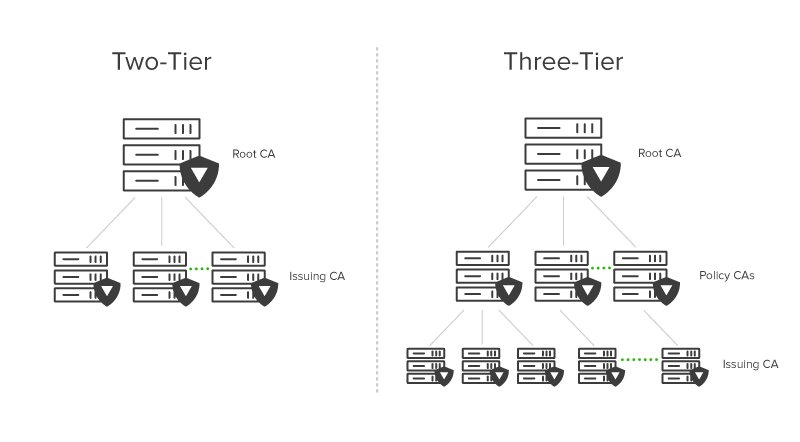

Một cấu trúc CA thường bao gồm hai cấp, theo chuỗi Cơ quan cấp chứng chỉ gốc (Root Certificate Authority) → Tổ chức phát hành chứng chỉ cấp dưới (Subordinate Certificate Authorities) → Chứng chỉ thực thể cuối (End-Entity Certificates).

Hệ thống phân cấp hai tầng là hoàn toàn cần thiết ở mức tối thiểu vì CA gốc phải ngoại tuyến 99,9% thời gian, đây là một tiêu chuẩn khó cho các CA cấp dưới thường xuyên cấp chứng chỉ phải đáp ứng vì họ cần phải trực tuyến để cấp chứng chỉ mới.

Trong khi các CA cấp dưới làm những gì tốt nhất có thể để bảo vệ chứng chỉ của mình, chúng mang lại rủi ro bảo mật cao hơn nhiều so với CA gốc. Không giống như CA gốc, CA cấp dưới có khả năng thu hồi chứng chỉ, vì vậy bất kỳ vi phạm bảo mật nào xảy ra đều dễ dàng khôi phục hơn so với CA gốc (không thể thu hồi chứng chỉ).

Điều đó nói rằng, hệ thống phân cấp hai tầng cũng thường đủ để bảo mật. Đó là bởi vì càng có nhiều tầng tồn tại trong hệ thống phân cấp CA, thì khả năng sử dụng và khả năng mở rộng của PKI càng trở nên khó khăn hơn vì càng có nhiều cấp hơn làm tăng thêm độ phức tạp cho các chính sách và thủ tục điều chỉnh PKI.

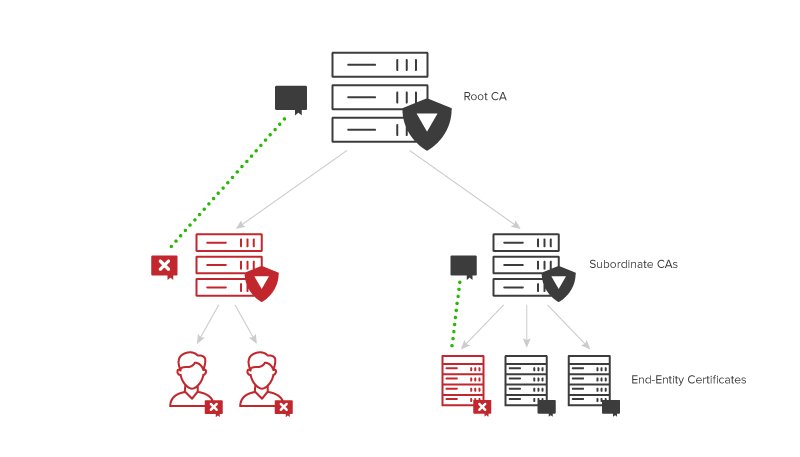

Quản lý việc thu hồi thông qua danh sách thu hồi chứng chỉ

Nếu một CA cấp dưới bị xâm phạm theo bất kỳ cách nào hoặc muốn thu hồi chứng chỉ vì bất kỳ lý do gì, CA đó phải xuất bản danh sách thu hồi của bất kỳ chứng chỉ đã cấp nào mà không được ủy quyền. Danh sách này được gọi là Danh sách Thu hồi Chứng chỉ (CRL – Certificate Revocation List) và rất quan trọng đối với thiết kế PKI.

Mặc dù CA phải phát hành CRL, nhưng người tiêu dùng chứng chỉ có toàn quyền quyết định nếu họ kiểm tra các danh sách này và cách họ phản hồi nếu chứng chỉ đã bị thu hồi. Một lần nữa, đây là một ví dụ điển hình về cách chứng chỉ kỹ thuật số (digital certificates) tương tự như bằng lái xe vì quy trình kiểm tra thường phụ thuộc vào nhu cầu của chứng chỉ (hãy nghĩ về sự khác biệt giữa việc sử dụng giấy phép đã hết hạn gần đây để mua rượu so với để vượt qua trạm kiểm soát TSA).

Trong nhiều trường hợp, người tiêu dùng chứng chỉ (certificate consumers) chọn không kiểm tra CRL vì làm như vậy làm chậm quá trình xác thực. Người tiêu dùng chứng chỉ cũng có thể chọn khoảng thời gian quay trở lại trong hệ thống phân cấp CA như một phần của quá trình kiểm tra, lưu ý rằng họ càng quay trở lại xa hơn, quá trình này càng mất nhiều thời gian.

Mặc dù việc kiểm tra CRL – và đến tận CA gốc để làm như vậy – làm chậm quá trình xác thực, nhưng làm như vậy ngày càng trở nên tiêu chuẩn hơn khi ngày càng có nhiều thứ trực tuyến và dựa vào chứng chỉ kỹ thuật số để bảo mật. Hãy xem xét trường hợp của các trình duyệt web. Nhiều trình duyệt web trước đây không kiểm tra chứng chỉ vì nó làm chậm trải nghiệm duyệt web, nhưng giờ đây, việc kiểm tra này trở nên phổ biến khi bảo mật internet trở nên quan trọng hơn.

Điều quan trọng là, bản thân các CRL đều có ngày hết hạn và nếu CRL hết hạn, mọi điều khoản chứng chỉ do CA cấp sẽ trở nên không hợp lệ. Mặc dù CA chủ yếu tập trung vào việc đảm bảo chứng chỉ không hết hạn – điều quan trọng – điều quan trọng là họ đảm bảo CRL không hết hạn vì nếu điều đó xảy ra, nó có thể hạ toàn bộ PKI. Khi CA gốc trực tuyến, họ cũng kiểm tra để đảm bảo rằng CRLs từ các CA cấp dưới chưa hết hạn vì lý do này.

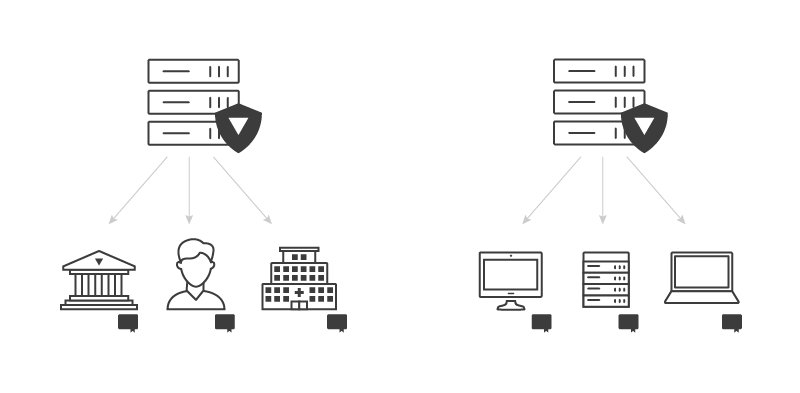

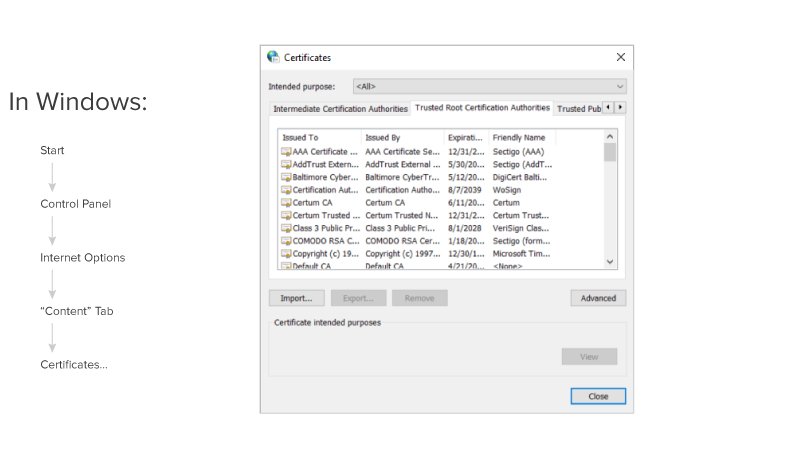

Chứng chỉ gốc đáng tin cậy (Trusted Root Certificates)

Ngày nay, mọi thiết bị và hệ thống trực tuyến (ví dụ: điện thoại, máy tính xách tay, máy chủ, hệ điều hành) cần phải tương tác với các chứng chỉ. Sự tương tác rộng rãi này với các chứng chỉ đã dẫn đến khái niệm chứng chỉ gốc đáng tin cậy trong các thiết bị và hệ điều hành.

Ví dụ: tất cả các máy tính của Microsoft đều có một kho lưu trữ gốc đáng tin cậy. Bất kỳ chứng chỉ nào có thể được truy xuất trở lại kho lưu trữ gốc đáng tin cậy đó sẽ được máy tính tự động tin cậy. Mỗi thiết bị và hệ điều hành đi kèm với một kho lưu trữ gốc đáng tin cậy được đặt trước, nhưng chủ sở hữu máy có thể đặt quy tắc để tin cậy các chứng chỉ bổ sung hoặc không tin cậy các chứng chỉ đã được đặt trước là đáng tin cậy.

Tại sao PKI lại rất quan trọng trong thời đại kỹ thuật số ngày nay?

PKI rất quan trọng trong thời đại kỹ thuật số ngày nay vì hiện nay có hàng triệu ứng dụng và thiết bị được kết nối yêu cầu chứng nhận. Xác thực và duy trì các chứng chỉ đúng cách cho các công nghệ này là điều cần thiết để giữ cho thế giới được kết nối cao của chúng ta được an toàn.

Để minh họa đầy đủ tầm quan trọng của PKI trong thời đại kỹ thuật số ngày nay, hãy cùng theo dõi sự phát triển của nó kể từ khi nó xuất hiện lần đầu vào giữa những năm 1990.

Làn sóng đầu tiên: Sự khởi đầu của PKI (1995-2002)

Làn sóng đầu tiên của PKI chỉ bao gồm một số lượng nhỏ các chứng chỉ có giá trị cao và chỉ được sử dụng trong những trường hợp rất cụ thể.

Trường hợp sử dụng lớn nhất cho PKI trong thời gian này là cấp chứng chỉ cho các trang web Thương mại điện tử, sau đó sẽ hiển thị biểu tượng ổ khóa trong trình duyệt để cung cấp cho người tiêu dùng sự tin tưởng rằng họ đang truy cập đúng trang web và có kết nối an toàn khi chia sẻ thẻ tín dụng, thông tin để thực hiện mua hàng.

Một số tổ chức lớn đã triển khai PKI, nhưng những dự án này thường kéo dài hai năm và hàng triệu đô la chỉ để dẫn đến một số ít chứng chỉ thực sự được cấp, để lại rất nhiều tiềm năng chưa được thực hiện.

Trong thời gian này, gần như tất cả các chứng chỉ đều được mua từ các nhà cung cấp công cộng và có thể lên tới hàng nghìn đô la. Điều này đã tạo ra một dòng doanh thu cho những nhà cung cấp này đảm bảo rằng họ sẽ theo dõi việc hết hạn chứng chỉ và cảnh báo cho người nhận tương ứng. Do đó, việc quản lý PKI tương đối dễ dàng đối với các tổ chức đã thành công.

Làn sóng thứ hai: Doanh nghiệp PKI mới nổi (2003-2010)

Làn sóng thứ hai của PKI chứng kiến các ca sử dụng doanh nghiệp bùng nổ và kết quả là dẫn đến một loạt thách thức mới.

Đầu những năm 2000 chứng kiến sự gia tăng của lực lượng lao động di động, khi hầu hết mọi nhân viên đều nhận được máy tính xách tay và khả năng làm việc từ xa trở nên phổ biến. Đột nhiên, nhân viên cần truy cập vào tài sản bên ngoài văn phòng, thường là thông qua VPN, điều này khiến việc xác thực thiết bị và đảm bảo quyền truy cập của người dùng từ xa vào hệ thống trở nên quan trọng hơn bao giờ hết.

Đáp lại, các tổ chức đã xác định PKI là công cụ tốt nhất để xác thực lực lượng lao động di động mới của họ. Cụ thể, họ bắt đầu đặt chứng chỉ trên máy tính xách tay của nhân viên (và bất kỳ thiết bị nào khác như điện thoại di động) để xác minh rằng các thiết bị kết nối với VPN hoặc truy cập tài sản từ bên ngoài văn phòng là thiết bị của nhân viên và có phần mềm chống vi-rút phù hợp cần thiết để truy cập các hệ thống đó.

Trong thời gian này, các chứng chỉ do doanh nghiệp cấp trở nên giống như huy hiệu ID của công ty. Các tổ chức có thể triển khai chứng chỉ của riêng họ và thậm chí đặt chứng chỉ SSL hoặc TLS trên các máy chủ web nội bộ để cải thiện bảo mật bằng cách ngăn mật khẩu văn bản rõ ràng bay xung quanh mạng.

Mặc dù cách tiếp cận này đối với PKI cho phép các doanh nghiệp giải quyết các vấn đề quan trọng xung quanh việc xác thực lực lượng lao động di động và mã hóa hệ thống nội bộ, nhưng nó cũng tạo ra một loạt thách thức mới xung quanh việc đảm bảo một chương trình lành mạnh.

Đầu tiên, các tổ chức cần phải nỗ lực rất nhiều để thiết kế các PKI mạnh mẽ và an toàn, tuân thủ các phương pháp hay nhất. Thứ hai, họ cần tìm cách theo dõi đúng các PKI của mình để đảm bảo chứng chỉ không hết hạn và/hoặc chúng không bị xâm phạm và cần phải thu hồi. Để giải quyết những thách thức này, hầu hết các tổ chức đã giới thiệu các chương trình quản lý PKI do các nhân viên có chuyên môn phù hợp dẫn dắt.

Làn sóng thứ ba: Sử dụng mới và gia tăng (2011-Ngày nay)

Làn sóng PKI thứ ba, mà chúng ta vẫn đang trải qua ngày nay, bao gồm một số ứng dụng mới xung quanh Internet of Things (IoT) và một số khó khăn ngày càng tăng với việc mở rộng PKI trong suốt quá trình.

Ngày nay, các tổ chức cấp hàng triệu chứng chỉ để xác thực lực lượng lao động đa thiết bị di động hoàn toàn. Ngoài các thiết bị của nhân viên, các tổ chức còn phải quản lý các chứng chỉ nhúng trong tất cả các loại hệ thống đám mây. Cuối cùng, sự trỗi dậy của IoT đã dẫn đến hàng triệu thiết bị được kết nối mới, mỗi thiết bị cần được bảo mật, xác thực và có thể nhận được các bản cập nhật phần sụn. Tất cả những kết nối này làm cho PKI trở nên quan trọng hơn bao giờ hết và có tác dụng thúc đẩy sự phát triển to lớn trong không gian này.

Nhưng khi PKI trở nên quan trọng hơn và phổ biến hơn, nó cũng trở nên thách thức hơn. Cụ thể, từ ngữ kỹ thuật số được kết nối ngày nay tạo ra những thách thức về quản lý PKI xung quanh việc nhận được các chứng chỉ ở nơi chúng cần đến, đảm bảo các chứng chỉ được hiệu chỉnh và ánh xạ đúng cách cũng như giám sát các chứng chỉ đã được cấp.

Giám sát, quản lý và cập nhật hàng triệu chứng chỉ là công việc mà hầu hết các tổ chức hiện dựa vào các nhà cung cấp dịch vụ được quản lý bên thứ ba và các công cụ quản lý chứng chỉ chuyên dụng để xử lý PKI của họ. Xu hướng này tương tự như sự chuyển dịch của đám mây, khi các tổ chức chuyển từ các máy chủ dữ liệu thuộc sở hữu sang các nhà cung cấp dịch vụ điện toán đám mây bên thứ ba.

Tham gia chương trình dịch vụ được quản lý cho PKI cho phép mỗi tổ chức tập trung chuyên môn của nhân viên vào các lĩnh vực liên quan trực tiếp đến ngành nghề kinh doanh của họ (thay vì cơ sở hạ tầng vận hành) và bảo vệ chống lại sự thay đổi giữa các chuyên gia PKI. Quan trọng nhất, nó cải thiện khả năng quản lý và bảo mật PKI bằng cách cung cấp quyền truy cập vào một nhóm lớn chuyên phát triển và chạy các chương trình PKI thực tiễn tốt nhất.

Những thách thức thường gặp mà PKI giải quyết là gì?

Có rất nhiều trường hợp sử dụng cho PKI. Một số trường hợp sử dụng PKI phổ biến nhất bao gồm:

- Chứng chỉ SSL/TLS để bảo mật trải nghiệm duyệt web và thông tin liên lạc

- Chữ ký số trên phần mềm

- Quyền truy cập hạn chế vào mạng nội bộ doanh nghiệp và VPN

- Truy cập Wi -Fi không cần mật khẩu dựa trên quyền sở hữu thiết bị

- Mã hóa email và dữ liệu

Một trong những cách sử dụng bùng nổ nhất cho PKI hiện đang khai thác các trung tâm xoay quanh việc xác thực và bảo mật nhiều loại thiết bị IoT. Các trường hợp sử dụng này trải dài khắp các ngành công nghiệp, vì bất kỳ thiết bị chung nào – bất kể nó có vẻ vô hại như thế nào – đều yêu cầu bảo mật trong thời đại ngày nay. Ví dụ: vi phạm dữ liệu The Home Depot lần đầu tiên bắt đầu do tin tặc có thể truy cập vào hệ thống điểm bán hàng của nhà bán lẻ bằng cách truy cập vào mạng posing như một đơn vị HVAC chưa được xác thực.

Một số trường hợp sử dụng PKI hấp dẫn nhất hiện nay xoay quanh IoT. Các nhà sản xuất ô tô và nhà sản xuất thiết bị y tế là hai ví dụ điển hình về các ngành hiện đang giới thiệu PKI cho các thiết bị IoT.

Các nhà sản xuất ô tô và PKI

Những chiếc xe được sản xuất ngày nay có tính kết nối cao nhờ các tính năng như GPS tích hợp, dịch vụ gọi trợ giúp như OnStar và các bộ phận của xe tự theo dõi để phục vụ nhu cầu bảo dưỡng. Những khả năng này tạo ra nhiều điểm kết nối khác nhau, nơi những thứ như dữ liệu một bản cập nhật phần mềm được truyền qua lại.

Nếu bất kỳ kết nối nào trong số này không an toàn, kết quả có thể rất thảm khốc, vì nó sẽ mở ra cánh cửa cho những kẻ xấu đột nhập vào xe để thực hiện những việc như truy cập vào dữ liệu nhạy cảm hoặc gửi thông báo xấu đến xe để chúng cố tình gây hại cho con người. Do đó, điều quan trọng là bất kỳ phần nào của ô tô được kết nối đều nhận được chứng chỉ kỹ thuật số để đảm bảo an ninh.

Các nhà sản xuất thiết bị y tế và PKI

Các thiết bị y tế, chẳng hạn như rô bốt phẫu thuật và máy điều hòa nhịp tim thế hệ tiếp theo, cũng ngày càng được kết nối nhiều hơn và do đó đòi hỏi các biện pháp phòng ngừa bảo mật cao hơn. Ngoài ra, FDA hiện đã bắt buộc bất kỳ phần mềm nào vì một phần của thiết bị y tế thế hệ tiếp theo phải được cập nhật, theo cách đó các nhà sản xuất có thể dễ dàng phát hiện ra các lỗi không cố ý và vá các vấn đề bảo mật.

Mặc dù nhiệm vụ này có rất nhiều lợi ích trong việc làm cho phần mềm thế hệ tiếp theo này trở nên tiên tiến hơn, nhưng nó cũng mở ra các lỗ hổng bằng cách tạo ra nhiều điểm kết nối hơn cho các bên độc hại xâm nhập và chiếm quyền kiểm soát. PKI hạn chế các lỗ hổng này bằng cách cấp chứng chỉ cho các thiết bị và bất kỳ phần mềm nào mà họ dùng để thông báo để mỗi bên có thể xác thực nguồn dữ liệu để đảm bảo họ chỉ chấp nhận dữ liệu và cập nhật từ nguồn dự định.

Sẵn sàng bắt đầu với PKI?

PKI giúp bảo vệ thế giới kỹ thuật số của chúng ta bằng cách bảo vệ dữ liệu và thông tin liên lạc nhạy cảm cũng như xác minh danh tính các chữ số. Và khi số lượng thiết bị và ứng dụng được kết nối bùng nổ, bảo mật này tiếp tục tăng tầm quan trọng.

Đặc biệt, đối với các doanh nghiệp, việc giới thiệu PKI là rất quan trọng – nhưng đây cũng chỉ là bước đầu tiên. Việc xây dựng và duy trì một chương trình PKI thông dụng quản lý hàng triệu chứng chỉ kỹ thuật số không phải là điều dễ dàng, nhưng đó là thách thức mà các doanh nghiệp ngày nay phải đối mặt.

Theo: keyfactor

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.