Tìm hiểu kiến thức cơ bản về các cuộc tấn công kênh bên (SCA), mối đe dọa mà chúng gây ra đối với bảo mật cấp phần cứng và tại sao chúng có thể mạnh mẽ như vậy.

Trong các hệ thống điện tử, bảo mật thường chỉ được nghĩ đến ở cấp độ phần mềm.

Mọi người thường coi việc khai thác như trojan, phần mềm độc hại và các hình thức tấn công khác là mối đe dọa lớn nhất; tuy nhiên, bảo mật mang một ý nghĩa hoàn toàn mới từ quan điểm của EE.

Trên thực tế, nhiều mối đe dọa bảo mật lớn nhất là dựa trên phần cứng, nơi những kẻ tấn công có thể lấy cắp thông tin trực tiếp từ phần cứng mà phần mềm bảo mật và mã hóa của chúng ta chạy trên đó.

Một trong những mối đe dọa bảo mật phần cứng mạnh mẽ nhất là các cuộc tấn công kênh bên (Side-Channel Attack).

Trong bài viết này, chúng tôi sẽ giới thiệu khái niệm về SCA, cách chúng hoạt động và tại sao chúng lại mạnh mẽ như vậy.

Tấn công kênh bên (Side-Channel Attack) là gì?

Nhiều hình thức khai thác bảo mật, cả phần cứng và phần mềm, thường tập trung vào việc đánh cắp thông tin bí mật một cách trực tiếp.

Mặt khác, các cuộc tấn công kênh bên (Side-Channel Attack) là một phân loại của các cuộc tấn công phần cứng-bảo mật tập trung vào việc đánh cắp thông tin một cách gián tiếp bằng cách khai thác các rò rỉ thông tin ngoài ý muốn.

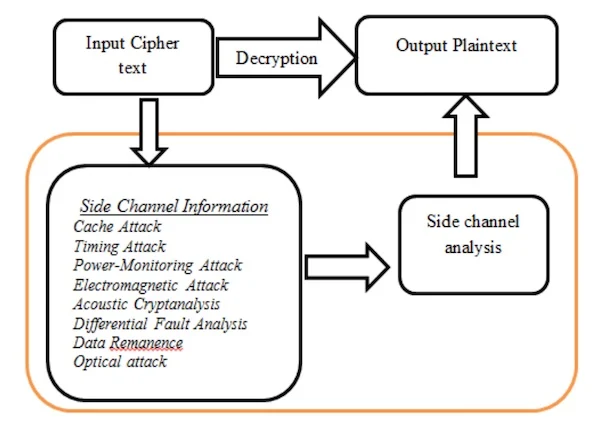

Như tên cho thấy, SCA không lấy thông tin bằng cách đánh cắp thông tin trực tiếp. Thay vào đó, họ ăn cắp nó thông qua “side-chain – kênh phụ”. Ví dụ về SCA có thể được xem trong Hình 1.

SCA rất phổ biến vì các hệ thống điện tử vốn có rất nhiều rò rỉ (tức là các kênh bên).

Một số kênh phụ này bao gồm:

- Nguồn: Tất cả các thiết bị điện tử được cung cấp điện thông qua một đường ray điện. Trong một cuộc tấn công kênh phụ dựa trên công suất, kẻ tấn công sẽ theo dõi đường dây điện của thiết bị trong quá trình hoạt động để tìm dòng điện hoặc sự dao động của điện áp để lấy cắp thông tin.

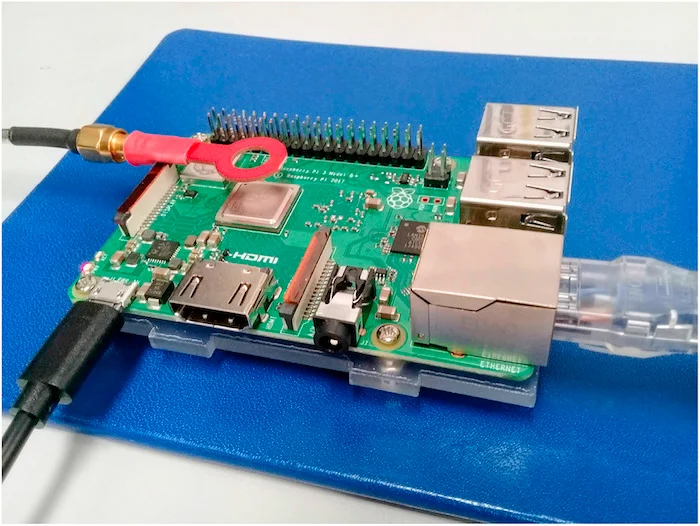

- Bức xạ điện từ (EM): Như Định luật Faraday định nghĩa, các dòng điện tạo ra một từ trường tương ứng. Một cuộc tấn công kênh bên dựa trên EM, được hiển thị trong Hình 2, thúc đẩy thực tế này bằng cách giám sát bức xạ EM phát ra từ một thiết bị trong quá trình hoạt động để lấy cắp thông tin.

- Các cuộc tấn công định thời gian (Timing Attacks): Trong triển khai mật mã, các phép toán khác nhau có thể mất nhiều thời gian để tính toán dựa trên đầu vào, giá trị khóa và chính hoạt động đó. Các cuộc tấn công định thời gian tìm cách khai thác các biến thể thời gian này để đánh cắp thông tin.

Ví dụ về tấn công kênh bên (Side-Channel Attack)

Để hiểu rõ hơn về cách tấn công kênh phụ có thể hoạt động, chúng ta sẽ xem xét một ví dụ quá đơn giản nhưng hữu ích.

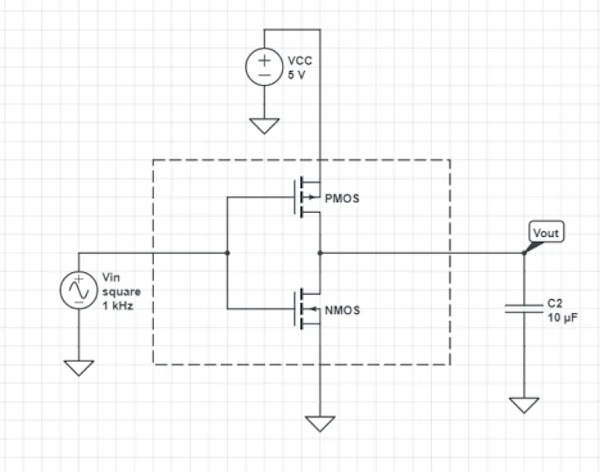

Hãy xem xét một biến tần CMOS, như được hiển thị trong Hình 3. Trong ví dụ này, hãy coi đầu vào của biến tần là một chuỗi nhị phân đại diện cho dữ liệu nhạy cảm, chẳng hạn như một khóa mật mã (cryptographic key) và mục tiêu của kẻ tấn công là tìm ra khóa này là gì.

Hơn nữa, giả sử rằng kẻ tấn công không có quyền truy cập thăm dò trực tiếp vào cả đầu vào và đầu ra (input và output, trong ví dụ này, sẽ là kênh trực tiếp).

Giả định này có thể là thực tế, vì các cổng logic và dây dẫn đồng trong một mạch tích hợp được ẩn bởi bao bì thiết bị và không thể được thăm dò trực tiếp mà không cần giải mã. Tuy nhiên, trong tình huống này, kẻ tấn công của chúng ta có quyền truy cập vào đường ray điện của thiết bị, đây là một giả định thực tế vì đường ray điện thường là toàn diện và được cung cấp cho vi mạch ở cấp độ PCB (tức là kẻ tấn công có thể thăm dò đường ray điện trực tiếp trên PCB).

Bằng cách thực hiện một cuộc tấn công kênh bên dựa trên công suất, đối thủ của chúng ta có thể tìm ra chuỗi đầu vào chỉ đơn giản bằng cách thăm dò dòng điện từ đường ray điện 3,3 V (hoặc tương đương bằng cách thăm dò dòng điện trở lại mặt đất).

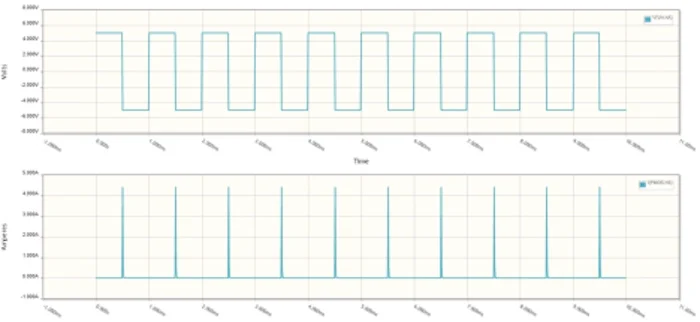

Nhìn vào dạng sóng đầu vào và công suất trong Hình 4, chúng ta có thể thấy một mẫu xác định trong mức tiêu thụ hiện tại của thiết bị. Khi có quá trình chuyển đổi từ cao xuống thấp (1 đến 0) trong đầu vào, sẽ có một sự gia tăng đột biến trong mức vẽ hiện tại của thiết bị.

Từ việc chỉ nhìn vào các dạng sóng hiện tại, kẻ tấn công của chúng ta có thể nhanh chóng xác định rằng tín hiệu đầu vào phải là 10101010. Bằng cách này, kẻ tấn công khai thác một kênh phụ, đánh cắp thành công khóa bí mật của chúng tôi mà không cần biết bất kỳ thông tin trước nào khác về đầu vào, đầu ra hoặc thiết bị đang thực hiện hoạt động gì.

Điều gì khiến các cuộc tấn công kênh phụ trở nên mạnh mẽ như vậy?

Các cuộc tấn công kênh bên (Side-Channel Attack) là một hình thức tấn công mạnh mẽ duy nhất vì nhiều lý do.

Thứ nhất, SCA rất mạnh vì chúng khó bị ngăn chặn. SCA khai thác hành vi không mong muốn và phần lớn là không thể tránh khỏi của thiết bị điện tử — những thứ như mức tiêu thụ điện năng của thiết bị và bức xạ EM là cố hữu và không thể tránh khỏi.

Tốt nhất, một nhà thiết kế có thể che khuất các kênh phụ này, nhưng họ không bao giờ có thể loại bỏ chúng hoàn toàn, khiến SCA rất khó ngăn chặn. Một lý do khác là nhiều SCA rất khó phát hiện.

Vì nhiều SCA, giống như một cuộc tấn công EM, là thụ động và không xâm nhập, kẻ tấn công sử dụng không cần phải can thiệp vào thiết bị về mặt vật lý. Vì lý do này, từ quan điểm điện, gần như không thể phát hiện ra rằng thiết bị của bạn đang bị tấn công hoặc nó đã bị xâm phạm trước đó.

Cuối cùng, SCA ngày nay đang ngày càng trở nên mạnh mẽ nhờ vào sự phát triển của Máy học (ML – Machine Learning). Trong khi các SCA lịch sử yêu cầu phân tích thống kê, nghiêm ngặt về thông tin rò rỉ, thì nhiều cuộc tấn công kênh phụ ngày nay lại sử dụng ML thay thế.

Bằng cách đào tạo một mô hình ML với một tập dữ liệu đủ lớn về thông tin rò rỉ, những kẻ tấn công có thể phát triển các cuộc tấn công mạnh mẽ và dễ sử dụng.

Theo: allaboutcircuits

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.

1 Response

[…] số lỗ hổng tiềm ẩn đối với mật mã đường cong elliptic, bao gồm các cuộc tấn công kênh bên (Side-channel Attack) và các cuộc tấn công bảo mật xoắn (Twist-security Attack). Cả […]