Chính phủ Mỹ cho biết họ đang rất chú ý đến LAPSUS$, nhóm đã tấn công Okta, Microsoft và Nvidia. Câu trả lời cho động lực của nhóm đang bị che khuất trong tầm nhìn rõ ràng.

“Tôi muốn bạn gửi một tin nhắn tới EA”, hacker đã viết cho tôi trong một cuộc trò chuyện được mã hóa. “Động cơ để hack là gì? Rõ ràng là tiền đúng không?”.

Tin tặc và các cộng sự của họ, một phần của nhóm mà sau này tự xưng là LAPSUS$, đã đánh cắp một bộ nhớ cache khổng lồ dữ liệu từ công ty phát hành trò chơi điện tử khổng lồ Electronic Arts sau khi đột nhập vào hệ thống nội bộ của công ty. Điều đó bao gồm mã nguồn cho công cụ trò chơi Frostbite của FIFA và EA; phân tích kỹ thuật về cách tạo ra đám đông trong thế giới ảo và bộ công cụ phát triển phần mềm mà EA đã sử dụng để hợp lý hóa việc tạo trò chơi.

Các tin tặc muốn kiếm tiền từ quyền truy cập đó bằng cách tống tiền EA. Nhưng họ đã làm điều đó rất tệ. Họ thực sự không biết phải gửi yêu cầu cho ai, vì vậy họ đã yêu cầu tôi với tư cách là một nhà báo đã liên hệ với EA về vụ vi phạm, làm người dẫn đường. Nỗ lực tống tiền rất cẩu thả đến nỗi sau đó một người phát ngôn của EA đã yêu cầu tôi liên hệ với tin tặc. (Tôi đã từ chối cả hai yêu cầu).

Kể từ vụ hack đó, LAPSUS$ đã trở thành một trong những băng nhóm hacker và tống tiền hoạt động công khai nhất trong năm nay, xé toang hệ thống nội bộ của Nvidia, Samsung và Microsoft. Có vẻ như Ubisoft cũng vậy. Một cách trơ trẽn nhất, LAPSUS$ đã đột nhập vào Okta, nơi xử lý khóa kỹ thuật số cho các khách hàng cá nhân và chính phủ, cho phép tin tặc sau đó tận dụng quyền truy cập đó để nhắm mục tiêu vào hàng trăm khách hàng của Okta.

Mặc dù sự vi phạm của EA đã sớm xuất hiện trong các cuộc vượt ngục của nhóm, nó là biểu tượng cho các vụ hack lớn và tiếp theo của LAPSUS$. Một nhóm có thể chui vào bên trong một số công ty công nghệ và trò chơi lớn nhất hành tinh, nhưng liên tục đi trên đôi chân của chính mình khi thực sự nhận được ngày lương. Trước nhu cầu tống tiền Nvidia, LAPSUS$ đã yêu cầu công ty làm cho các thẻ đồ họa của họ hiệu quả hơn để khai thác tiền điện tử. Trong một số trường hợp, nhóm đã xoay trục để chỉ phát hành dữ liệu họ có được ngay cả khi dường như không có yêu cầu đòi tiền chuộc trên kênh Telegram của họ, nơi họ đã trở nên rất thành thạo trong việc tạo ra sự công khai cho chính họ.

Nhóm này đã gây hoang mang và quyến rũ một số người trong ngành an ninh mạng, thậm chí một số người còn suy đoán rằng LAPSUS$ có thể là bình phong cho một nhóm hacker được chính phủ hậu thuẫn. Nhưng việc xem xét các tuyên bố công khai của LAPSUS$, các vi phạm của họ, phân tích kỹ thuật của các chuyên gia bảo mật và dấu hiệu về thành viên chính có thể là ai, vẽ nên bức tranh về một phi hành đoàn có nhiều điểm giống với loại băng đảng xe tự do. Đã trở thành một yếu trong thế giới hoán đổi SIM và các kỹ thuật hack cấp độ tương đối thấp khác. Chỉ lần này, mọi người đang chú ý nhiều hơn, một phần là do các loại mục tiêu mà LAPSUS$ đã tìm cách thỏa hiệp. Vào thứ Năm ngay sau khi câu chuyện này được công bố, cảnh sát Anhcho biết họ đã bắt giữ bảy thanh thiếu niên bị tình nghi là một phần của băng nhóm.

Thông thường, LAPSUS$ lạm dụng những điểm yếu của con người bên trong các công ty, chẳng hạn như bộ phận hỗ trợ khách hàng hoặc công nghệ thông tin của họ. Trong các trường hợp khác, họ mua các mã thông báo đăng nhập đã bị tấn công từ thế giới ngầm kỹ thuật số. Thông thường, một số chuyên gia an ninh mạng có thể coi đây là những mối đe dọa cấp thấp. Thực tế là sự tinh vi không phải là thước đo duy nhất khiến hacker trở thành nguy cơ bảo mật. Sự táo bạo của họ cũng vậy.

Allan Liska, một nhà nghiên cứu tại công ty an ninh mạng RecordedFuture, nói với Motherboard: “Chúng tôi thường lo lắng rất nhiều về những thứ như 0 ngày và các kỹ thuật tiên tiến của nhà nước trong khi nhân viên đang yêu cầu ‘CEO’ gửi 200 đô la trong thẻ quà tặng của Amazon. trò chuyện trực tuyến. “Chúng ta cần hiểu rõ hơn về rủi ro và thực hiện các biện pháp phòng ngừa phù hợp hơn với rủi ro đó”.

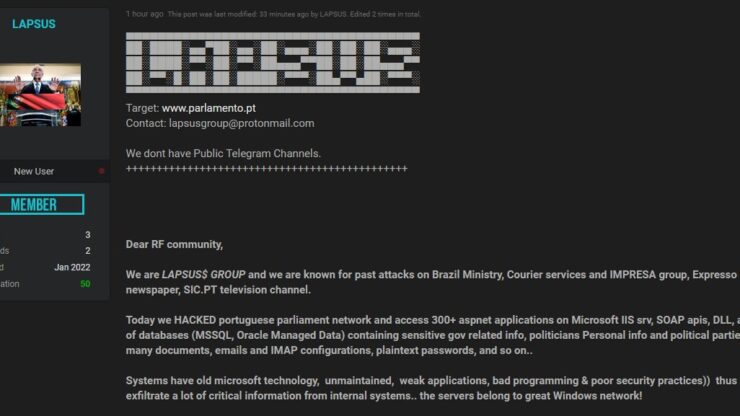

Sau EA, LAPSUS$ đã nhắm mục tiêu hàng loạt công ty và tổ chức ở Nam Mỹ và Bồ Đào Nha, bao gồm Bộ Y tế Brazil. Vào tháng 2, LAPSUS$ ám chỉ rằng nó cũng đã chọc thủng lưới Vodafone Bồ Đào Nha.

Việc nhắm mục tiêu viễn thông đó trùng lặp với cái có vẻ là nguồn gốc của LAPSUS$: thế giới hoán đổi SIM. Đây là nơi tin tặc lừa định tuyến lại các tin nhắn văn bản và cuộc gọi dành cho một người đến thẻ SIM mà tin tặc kiểm soát, cấp cho những kẻ tấn công quyền truy cập vào các tin nhắn đặt lại mật khẩu và mã thông báo xác thực đa yếu tố. Thông thường, tin tặc sẽ sử dụng phương pháp tráo đổi SIM để đột nhập vào tài khoản để đánh cắp Bitcoin hoặc đánh cắp tài khoản mạng xã hội với tên người dùng mong muốn.

Một nhà nghiên cứu bảo mật hiện đang dẫn đầu nỗ lực phân tích hoạt động của LAPSUS$ nói với Motherboard: “Những người liên quan có kiến thức nền tảng về việc sử dụng kỹ thuật xã hội (bao gồm cả việc hoán đổi SIM) để chiếm đoạt tài khoản nhằm có quyền truy cập vào tiền điện tử. Motherboard đã cho phép nhà nghiên cứu ẩn danh và đồng ý không nêu tên chủ nhân của họ vì người này không được phép nói chuyện với báo chí về vấn đề này. LAPSUS$ cũng nhắm đến Claro và Embratel, hai hãng viễn thông khác ở Nam Mỹ. Công ty bảo mật mạng DarkOwl đã phát hiện ra rằng các tin tặc đã sử dụng Windows Remote Desktop, một công cụ để điều khiển máy tính từ xa, để tương tác với các máy bên trong Claro. Như Motherboard đã báo cáo trước đây, Những kẻ tráo SIM đã leo thang từ việc lừa các nhà viễn thông tráo SIM sang lừa họ cài đặt các công cụ truy cập từ xa tương tự cho phép tin tặc lục lọi bên trong mạng viễn thông. Nhóm cũng đã khởi động một chiến dịch nhắn tin rác ngay sau khi EA tấn công số điện thoại của Anh, yêu cầu thanh toán bằng tiền điện tử Monero tập trung vào quyền riêng tư.

“Chúng tôi là LAPSUS$, hãy nhớ tên của chúng tôi, chúng tôi có dữ liệu người dùng của bạn,” nhóm viết trong một thông báo tháng 7 năm 2021 do DarkOwl xuất bản.

Nhóm dường như cũng đã mua các mã thông báo đăng nhập bị đánh cắp, bao gồm cả từ một trang web ngầm có tên là Genesis Marketplace. Các mã thông báo đăng nhập hoặc cookie này mạnh hơn tên người dùng và mật khẩu đơn giản. Về cơ bản, chúng cho phép tin tặc tải trình duyệt web của họ ở trạng thái đã đăng nhập vào một tài khoản bị đánh cắp, đánh lừa hệ thống nghĩ rằng họ là người dùng hợp pháp. Họ đang sử dụng cùng một loại mã thông báo mà người dùng bình thường phải đăng nhập vào các phiên duyệt web của họ, giống như một chiếc mặt nạ hoàn toàn giống nạn nhân.

Tuy nhiên, LAPSUS$ đã tiến xa hơn hầu hết những người tráo SIM và có đủ trình độ kỹ thuật để sử dụng các kỹ thuật khác khi họ đã xâm nhập, theo một phân tích về các kỹ thuật của LAPSUS$ do Microsoft công bố . Chúng bao gồm triển khai một phần mềm đánh cắp mật khẩu và khai thác các lỗ hổng chưa được vá để có quyền truy cập vào nhiều thông tin hơn nữa.

Trong nhiều tháng, LAPSUS$ giống như một chương trình phụ cho ngành công nghiệp an ninh mạng. Vào đầu tháng 3, điều đó đã thay đổi khi nhóm thông báo trên kênh Telegram của mình rằng họ đã tấn công nhà sản xuất card đồ họa Nvidia.

Giờ đây, LAPSUS$ chạy hai kênh Telegram. Đầu tiên là nơi chỉ bản thân nhóm mới có thể đăng và nơi chia sẻ thông tin chi tiết về các vi phạm mới hoặc liên kết để tải xuống dữ liệu đã phát hành. Phòng thứ hai là phòng trò chuyện, nơi bất kỳ ai cũng có thể tham gia và đăng tin nhắn, kể cả các nhà báo, những người có thể đoán trước được, sẽ bị đánh cắp khi họ biết đến sự hiện diện của họ. Tại thời điểm viết bài, kênh đó có hơn 10.680 thành viên, nhiều người trong số họ dành thời gian để nói chuyện với nhau hoặc đăng meme, không khác nhiều cộng đồng hack khác trên Telegram hoặc Discord. LAPSUS$ cũng từng có trang web riêng .

Nhiều nhà nghiên cứu bảo mật Motherboard đã nói chuyện chỉ ra việc LAPSUS$ sử dụng Telegram để thông báo công khai các vi phạm là bất thường. “Lapsus$ có mong muốn được chú ý khác thường. Yêu cầu công chúng bỏ phiếu xem dữ liệu của nạn nhân bị rò rỉ tiếp theo trên kênh Telegram của họ là một ví dụ điển hình”, Inês Vestia thuộc nhóm tình báo của công ty an ninh mạng SilentPush, công ty đã theo dõi các bài đăng của nhóm, nói với Motherboard trong một email.

“Dựa trên tính cách công khai của họ, họ dường như cũng thích cho mọi người biết về những quyền truy cập đó. Joshua Shilko, nhà phân tích chính cấp cao tại công ty an ninh mạng Mandiant, cho biết thêm.

Nhưng trong bối cảnh của một nhóm tráo đổi SIM, sự trơ trẽn của LAPSUS$ hoàn toàn có ý nghĩa. Thông thường, khi những nhóm hoặc cá nhân này vi phạm mục tiêu, họ gây chú ý trên Twitter, chế nhạo đối thủ của họ trong các bài đăng trực tuyến hoặc uốn nắn những người khác trên Discord. LAPSUS$ là sự tiếp nối của điều đó, mặc dù chỉ to hơn. Thông thường, ảnh hưởng là điểm mấu chốt. Đó, và là một nhóm ít cố gắng tống tiền, các trang web công khai hoặc các kênh Telegram nơi tin tặc liệt kê và đe dọa nạn nhân của họ là tiêu chuẩn hiện nay.

Phong cách tống tiền hỗn loạn bắt đầu với EA đã trở lại với Nvidia. Sau khi làm rò rỉ một số dữ liệu bị đánh cắp từ công ty, LAPSUS$ đã yêu cầu Nvidia loại bỏ các giới hạn trên các card đồ họa của mình nhằm hạn chế mức độ mạnh mẽ của các card để khai thác tiền điện tử. Có thể đoán được, Nividia đã không thực hiện bất kỳ thay đổi nào như vậy.

Chỉ vài ngày sau khi tuyên bố chịu trách nhiệm về vụ vi phạm Nvidia, LAPSUS$ bị rò rỉ dữ liệu bị đánh cắp từ Samsung. Sau đó, Microsoft cho biết họ đang điều tra cáo buộc của LAPSUS$ rằng họ cũng đã tấn công công ty đó và nhóm này đã bán những thứ có vẻ là nguồn từ công cụ tìm kiếm Bing và trợ lý thông minh Cortana của Microsoft.

“Cuộc điều tra của chúng tôi cho thấy một tài khoản đã bị xâm phạm, cấp quyền truy cập hạn chế. Các nhóm phản ứng an ninh mạng của chúng tôi đã nhanh chóng tham gia để khắc phục tài khoản bị xâm nhập và ngăn chặn các hoạt động khác ”, người phát ngôn của Microsoft cho biết trong một tuyên bố sau đó một thời gian, xác nhận vụ hack.

Nếu các vụ hack trước đó thiên về mục tiêu cao cấp, thì việc vi phạm Okta cho thấy rằng LAPSUS$ có thể thực sự nguy hiểm. Okta là một nhà cung cấp xác thực mà các công ty và cơ quan sử dụng để đăng nhập nhân viên vào hệ thống của họ. LAPSUS$ đã giành được quyền truy cập vào chính Okta và đăng ảnh chụp màn hình nội bộ cho thấy nó, trong ít nhất một số trường hợp, có thể đặt lại mật khẩu của mục tiêu. Okta sau đó thừa nhận rằng hàng trăm khách hàng có thể đã bị mất tài khoản trong vụ hack.

Sau vụ hack đó, ngay cả Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết họ “đang rất chú ý đến LAPSUS$” và nói rằng nhóm này dường như không phải là bình phong của chính phủ Nga.

Cho dù đó là hacker trẻ tuổi đã đột nhập vào chương trình phụ trợ của Twitter và giành quyền truy cập vào một loạt tài khoản có cấu hình cao; nhóm tấn công Chuckling Squad đã làm điều gì đó tương tự nhưng nhắm mục tiêu vào các cá nhân, hoặc thậm chí xa hơn là Crackas With Attitude, người đã đánh sập danh sách nhân viên FBI và DHS, ngành công nghiệp an ninh mạng có thói quen phá hoại những tin tặc chỉ muốn đột nhập vì lợi ích khoe với bạn bè và kẻ thù của họ, ngay cả khi ngày trả lương của họ không xảy ra hoặc là một ngày nhỏ. LAPSUS$ là phiên bản mới nhất trong truyền thống đó.

Theo: vice

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.