Mục lục

Tấn Công Mạo Nhận (Sybil Attack) là gì?

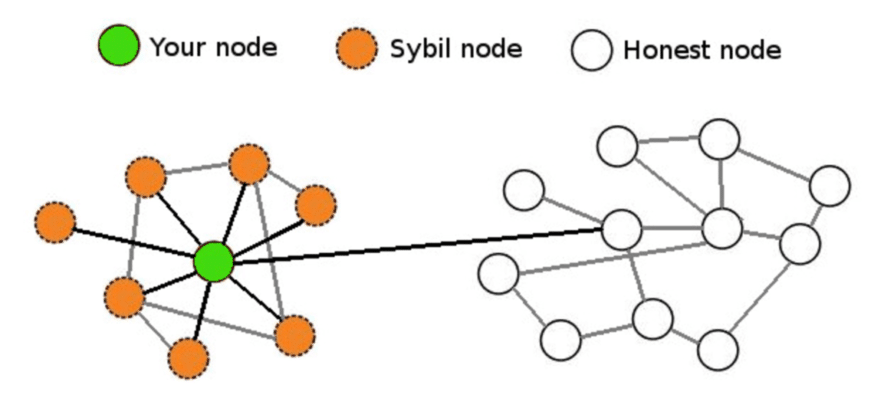

Một cuộc tấn công mạo nhận (Sybil Attack) sử dụng một nút duy nhất để vận hành nhiều danh tính giả đang hoạt động (hoặc danh tính Sybil) đồng thời, trong một mạng ngang hàng (peer to peer). Loại tấn công này nhằm mục đích làm suy yếu thẩm quyền (authority) hoặc quyền lực (power) trong một hệ thống uy tín bằng cách giành được phần lớn ảnh hưởng trong mạng. Các danh tính giả mạo (fake identities) phục vụ để cung cấp ảnh hưởng này.

Một cuộc tấn công Sybil thành công cung cấp cho các tác nhân đe dọa khả năng thực hiện các hành động trái phép trong hệ thống. Ví dụ: nó cho phép một thực thể đơn lẻ, chẳng hạn như máy tính, tạo và vận hành một số danh tính, chẳng hạn như tài khoản người dùng và tài khoản dựa trên địa chỉ IP. Tất cả những danh tính giả mạo này, đánh lừa hệ thống và người dùng nhận thức chúng là thật.

Rắc rối gần đây của Hoa Kỳ với ảnh hưởng bầu cử của Nga thông qua các tài khoản giả mạo trên mạng xã hội là một ví dụ dễ hiểu về một cuộc tấn công giả Sybil. Mặc dù các tài khoản và bot giả mạo không xâm nhập vào Facebook hoặc Twitter, nhưng chúng vẫn sử dụng nhiều danh tính để tác động đến toàn bộ mạng. Vì các cuộc tấn công của Sybil có tính chất lật đổ và dễ che giấu, nên có thể khó biết khi nào một thực thể kiểm soát nhiều tài khoản. Thật vậy, Facebook thậm chí còn không nhận ra mức độ của các tài khoản giả mạo trên nền tảng của họ cho đến khi các cuộc điều tra nội bộ vài tháng sau khi nhiều thiệt hại đã được thực hiện.

Tên của cuộc tấn công này được lấy cảm hứng từ một cuốn sách năm 1973 có tên Sybil, một phụ nữ được chẩn đoán mắc chứng rối loạn nhận dạng phân ly. Trong bối cảnh các cuộc tấn công, thuật ngữ này ban đầu được đặt ra bởi Brian Zill, và ban đầu được thảo luận trong một bài báo của John R. Douceur, cả hai đều tại Microsoft Research.

Các vấn đề có thể gây ra tấn công Sybil (Sybil Attack)?

Dưới đây là một số vấn đề mà một cuộc tấn công Sybil (Sybil Attack) có thể gây ra:

- Chặn người dùng khỏi mạng — một cuộc tấn công Sybil (Sybil Attack) tạo đủ danh tính cho phép các tác nhân đe dọa bỏ phiếu trung thực và từ chối truyền hoặc nhận các khối.

- Thực hiện cuộc tấn công 51% — một cuộc tấn công Sybil (Sybil Attack) cho phép một tác nhân đe dọa kiểm soát hơn một nửa (51% hoặc hơn) tổng tỷ lệ băm hoặc sức mạnh tính toán của mạng. Cuộc tấn công này làm hỏng tính toàn vẹn của hệ thống blockchain và có thể gây gián đoạn mạng. Một cuộc tấn công 51% có thể sửa đổi thứ tự giao dịch, đảo ngược giao dịch của tác nhân để cho phép chi tiêu kép và ngăn chặn việc xác nhận giao dịch.

Các cuộc tấn công của Sybil (Sybil Attack) trên mạng Blockchain: Hai kịch bản

Mục tiêu chính của một cuộc tấn công Sybil (Sybil Attack) trên mạng blockchain là đạt được ảnh hưởng không tương xứng đối với các quyết định được đưa ra trong mạng. Kẻ tấn công tạo và kiểm soát một số bí danh để đạt được hiệu ứng này.

Cuộc tấn công Sybil trên mạng Bitcoin

Trong một mạng Bitcoin, nhiều quyết định ảnh hưởng đến hoạt động được bỏ phiếu. Bằng cách bỏ phiếu, các thợ đào và những người duy trì các nút mạng có thể đồng ý hoặc không đồng ý với một đề xuất. Nếu những kẻ tấn công tạo ra nhiều danh tính trên mạng, họ có thể bỏ phiếu cho bao nhiêu danh tính mà họ kiểm soát.

Các cuộc tấn công mạo nhận Sybil (Sybil Attack) cũng có thể kiểm soát luồng thông tin trong mạng. Ví dụ: một cuộc tấn công Sybil Bitcoin có thể được sử dụng để lấy thông tin về địa chỉ IP của người dùng kết nối với mạng. Điều này ảnh hưởng đến bảo mật, quyền riêng tư và tính ẩn danh của người dùng web. Điều duy nhất mà kẻ tấn công phải làm là giành quyền kiểm soát các nút trong mạng, thu thập thông tin từ các nút đó và tạo các nút giả tạo danh tính của chúng.

Một khi họ đạt được sự thống trị trong mạng, kẻ tấn công có thể thực hiện kiểm duyệt — chặn người dùng khác sử dụng mạng một cách hợp pháp.

Cuộc tấn công Sybil trên mạng Tor

Mạng Tor hoạt động theo mô hình ngang hàng, cho phép các nút lướt Internet ẩn danh. Tuy nhiên, một thực thể độc hại hoặc gián điệp có thể kiểm soát hàng chục, hàng trăm hoặc hàng nghìn nút, ảnh hưởng đến quyền riêng tư của mạng. Khi cả nút đi vào và nút đi đều bị kiểm soát bởi những kẻ tấn công, chúng sẽ có thể giám sát lưu lượng mạng của mọi người truyền dữ liệu qua các nút bị xâm phạm.

Phòng chống tấn công mạo nhận Sybil (Sybil Attack)

Xác thực danh tính (Identity Validation)

Xác thực danh tính có thể giúp ngăn chặn các cuộc tấn công Sybil bằng cách tiết lộ danh tính thực của các thực thể thù địch. Việc xác thực dựa vào một cơ quan trung ương xác minh danh tính của các thực thể trong mạng và có thể thực hiện tra cứu ngược lại. Danh tính có thể được xác thực trực tiếp hoặc gián tiếp:

- Xác thực trực tiếp có nghĩa là thực thể cục bộ truy vấn cơ quan trung ương để xác thực danh tính của các thực thể ở xa.

- Xác thực gián tiếp có nghĩa là thực thể địa phương dựa vào danh tính đã được chấp nhận trước đó, để những người khác trên mạng “xác nhận” về tính xác thực của danh tính từ xa.

Kỹ thuật nhận dạng có thể sử dụng một số phương pháp như xác minh số điện thoại, xác minh thẻ tín dụng và xác minh địa chỉ IP. Những phương pháp này không hoàn hảo và có thể bị lạm dụng bởi những kẻ tấn công với một chi phí nhất định.

Xác thực dựa trên danh tính cung cấp trách nhiệm giải trình nhưng hy sinh tính ẩn danh, điều quan trọng đối với hầu hết các loại mạng ngang hàng. Vẫn có thể duy trì tính ẩn danh bằng cách tránh tra cứu ngược, nhưng điều này có nghĩa là cơ quan xác thực có thể trở thành mục tiêu tấn công.

Biểu đồ Niềm tin Xã hội (Social Trust Graphs)

Có thể ngăn chặn các cuộc tấn công Sybil (Sybil Attack) bằng cách phân tích dữ liệu kết nối trong biểu đồ xã hội. Điều này có thể hạn chế mức độ thiệt hại của một kẻ tấn công Sybil cụ thể, đồng thời duy trì tính ẩn danh.

Có một số kỹ thuật hiện có, bao gồm SybilGuard, SybilLimit và Advogato Trust Metric. Một cách khác để sử dụng biểu đồ xã hội để ngăn chặn các cuộc tấn công là tính toán một số liệu dựa trên độ thưa thớt để xác định các cụm Sybil bị nghi ngờ trong các hệ thống phân tán.

Những kỹ thuật này không hoàn hảo và dựa trên một số giả định nhất định có thể không đúng với tất cả các mạng xã hội trong thế giới thực. Điều này có nghĩa là các mạng P2P dựa trên kỹ thuật đồ thị niềm tin xã hội vẫn có thể dễ bị tấn công mạo nhận Sybil (Sybil Attack) quy mô nhỏ.

Chi phí kinh tế (Economic Costs)

Chi phí kinh tế có thể đóng vai trò như những rào cản nhân tạo đối với việc gia nhập khiến một cuộc tấn công tổng hợp trở nên tốn kém hơn nhiều. Ví dụ: yêu cầu đầu tư vào các tài nguyên như cổ phần hoặc lưu trữ trong tiền điện tử hiện có và triển khai Bằng chứng công việc (PoW).

PoW yêu cầu mỗi người dùng cung cấp bằng chứng rằng họ đã sử dụng nỗ lực tính toán để giải một câu đố mật mã. Trong các loại tiền điện tử không được phép như Bitcoin, các thợ đào cạnh tranh để nối các khối vào một chuỗi khối. Họ kiếm được phần thưởng tương ứng với số lượng nỗ lực tính toán mà họ đã đầu tư trong một thời gian nhất định.

Xác thực tư cách cá nhân (Personhood Validation)

Mạng P2P có thể yêu cầu xác minh danh tính và thiết lập quy tắc “một thực thể cho mỗi người”. Cơ quan xác nhận có thể sử dụng một cơ chế không yêu cầu biết danh tính thực của những người tham gia. Ví dụ: người dùng có thể xác minh danh tính của mình bằng cách có mặt tại một thời điểm và địa điểm nhất định (đây được gọi là tiệc giả danh – pseudonym party).

Loại bằng chứng về tư cách cá nhân này là một cách đầy hứa hẹn để xác thực danh tính trong các mạng blockchain và tiền điện tử không được phép. Họ có thể duy trì tính ẩn danh trong khi đảm bảo mỗi người tham gia có chính xác một phiếu bầu.

Phòng thủ dành riêng cho ứng dụng

Một số giao thức phân tán (distributed) đã được phát triển để bảo vệ vốn có chống lại các cuộc tấn công mạo nhận Sybil Kademlia. Bao gồm các:

- SumUp và DSybil — các thuật toán biểu quyết và đề xuất nội dung trực tuyến có khả năng chống lại Sybil.

- Whānau — một thuật toán bảng băm phân tán với tính năng bảo vệ Sybil được tích hợp sẵn.

- Kademlia — việc triển khai I2P của giao thức này có thể giảm thiểu các cuộc tấn công Sybil.

Phòng chống tấn công mạo nhận Sybil (Sybil Attack) với Imperva

Imperva cung cấp một số công nghệ bảo mật có thể bảo vệ các khoản đầu tư vào blockchain và tiền điện tử:

- Tường lửa ứng dụng web (WAF – Web Application Firewall) — phân tích quyền truy cập của người dùng vào các ứng dụng web, bao gồm các ứng dụng blockchain và tiền điện tử, đồng thời bảo vệ chúng khỏi các cuộc tấn công mạng. Nó bảo vệ chống lại tất cả các cuộc tấn công ứng dụng web, chặn các chương trình độc hại và có thể giúp xác nhận tính xác thực của các yêu cầu của người dùng.

- Bảo vệ DDoS – bảo vệ các trang web nền tảng và trao đổi tiền điện tử, chẳng hạn như Electroneum và Bitcoin Gold. Dịch vụ này cung cấp một bảo đảm được SLA hậu thuẫn để phát hiện và chặn các cuộc tấn công trong vòng chưa đầy 3 giây.

- Bảo vệ Bot nâng cao ngăn chặn các cuộc tấn công logic nghiệp vụ từ tất cả các điểm truy cập – trang web, ứng dụng di động và API. Mô-đun Tiếp quản tài khoản cung cấp bảo vệ đăng nhập mà không có thêm độ trễ và sự gián đoạn của người dùng tối thiểu.

Ngoài bảo vệ mạng P2P, Imperva cung cấp bảo vệ toàn diện cho các ứng dụng, API và dịch vụ vi mô:

- Tự bảo vệ ứng dụng trong thời gian chạy (RASP) — Phát hiện và ngăn chặn tấn công theo thời gian thực từ môi trường thời gian chạy ứng dụng của bạn ở bất cứ đâu ứng dụng của bạn đi đến. Ngăn chặn các cuộc tấn công và tiêm chích từ bên ngoài và giảm tồn đọng lỗ hổng bảo mật của bạn.

- Bảo mật API — Bảo vệ API tự động đảm bảo các điểm cuối API của bạn được bảo vệ khi chúng được xuất bản, bảo vệ các ứng dụng của bạn khỏi bị khai thác.

- Attack Analytics — Đảm bảo khả năng hiển thị đầy đủ bằng công nghệ máy học và chuyên môn về miền trên ngăn xếp bảo mật ứng dụng để hiển thị các mẫu nhiễu và phát hiện các cuộc tấn công ứng dụng, cho phép bạn cô lập và ngăn chặn các chiến dịch tấn công.

- Bảo vệ phía khách hàng — Có khả năng hiển thị và kiểm soát mã JavaScript của bên thứ ba để giảm nguy cơ gian lận chuỗi cung ứng, ngăn chặn vi phạm dữ liệu và các cuộc tấn công từ phía khách hàng.

Theo: imperva

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.

6 Responses

[…] Các DAO, tập trung vào quản trị cộng đồng, rất dễ bị tấn công tổng hợp, liên quan đến việc người dùng có các ví khác nhau để nhân thêm quyền biểu quyết của họ. SBT (Soulbound Token) sẽ cung cấp một phương tiện bảo vệ chống lại các cuộc tấn công như vậy bằng cách giúp dễ dàng phân biệt giữa “Linh hồn độc nhất và các bot có khả năng” để từ chối “bất kỳ quyền biểu quyết nào đối với Soul dường như là Sybil Attack“. […]

[…] Theo họ, đó là một hệ thống và một dApp kết hợp xác minh xã hội với việc gửi video hoặc hình ảnh để tạo danh sách / sổ đăng ký danh tính con người đã được xác minh và do đó có khả năng chống lại các cuộc tấn công của Sybil. […]

[…] cách nắm giữ tài sản dưới nhiều danh tính kỹ thuật số và thực hiện các cuộc tấn công Sybil – nơi một người cố gắng tiếp quản mạng bằng cách tạo ra nhiều danh […]

[…] quan trọng (Proof of Importance) trong blockchain làm dấy lên mối lo ngại lớn về cuộc tấn công Sybil trên mạng. Hãy hiểu cách PoI giải quyết vấn đề […]

[…] tính năng quản lý chia sẻ khóa để sao lưu tài khoản, cũng như một dạng kháng Sybil Attack bảo vệ quyền riêng tư dựa trên các số nhận dạng duy nhất nhất định như […]

[…] cuộc tấn công mạng khác như tấn công Sybil hoặc tấn công định tuyến có thể chặn các giao dịch trên đường đi trước […]