Mục lục

- 1 Tấn công lừa đảo (Phishing Attack) là gì

- 2 Lịch sử tấn công lừa đảo (Phishing Attack)

- 3 Tại sao tấn công lừa đảo (Phishing Attack) lại là một vấn đề?

- 4 Email tấn công lừa đảo (Phishing Attack) trông như thế nào?

- 5 Cơ chế chính được sử dụng trong email lừa đảo

- 6 Các dòng chủ đề lừa đảo phổ biến

- 7 Các kiểu tấn công lừa đảo (Phishing Attack)

- 8 Ví dụ về tấn công lừa đảo

- 9 Kỹ thuật tấn công lừa đảo

- 10 Bộ công cụ lừa đảo là gì?

- 11 Tấn công lừa đảo (Phishing Attack) diễn ra ở đâu?

- 12 Tấn công lừa đảo & Làm việc Từ xa

- 13 Các ngành bị tấn công lừa đảo (Phishing Attack) nhắm mục tiêu nhiều nhất

- 14 Những Thương hiệu bị Mạo danh nhiều nhất

- 15 Cách ngăn chặn tấn công lừa đảo (Phishing Attack)

Tấn công lừa đảo (Phishing Attack) là gì

Tấn công lừa đảo (Phishing Attack) là một loại tấn công kỹ thuật xã hội thường được sử dụng để đánh cắp dữ liệu người dùng, bao gồm thông tin đăng nhập và số thẻ tín dụng. Nó xảy ra khi kẻ tấn công, giả mạo là một thực thể đáng tin cậy, lừa nạn nhân mở email, tin nhắn tức thì hoặc tin nhắn văn bản. Sau đó, người nhận bị lừa nhấp vào một liên kết độc hại, có thể dẫn đến việc cài đặt phần mềm độc hại, đóng băng hệ thống như một phần của cuộc tấn công ransomware hoặc tiết lộ thông tin nhạy cảm.

Một cuộc tấn công có thể có kết quả tàn khốc. Đối với cá nhân, điều này bao gồm mua hàng trái phép, ăn cắp tiền hoặc xác định hành vi trộm cắp.

Hơn nữa, lừa đảo thường được sử dụng để đạt được chỗ đứng trong các mạng công ty hoặc chính phủ như một phần của cuộc tấn công lớn hơn, chẳng hạn như sự kiện mối đe dọa dai dẳng nâng cao (APT). Trong trường hợp thứ hai này, nhân viên bị xâm phạm để vượt qua các vòng bảo mật, phát tán phần mềm độc hại trong môi trường đóng hoặc giành quyền truy cập đặc quyền vào dữ liệu được bảo mật.

Một tổ chức không chống lại được cuộc tấn công như vậy thường chịu tổn thất tài chính nghiêm trọng bên cạnh việc giảm thị phần, danh tiếng và lòng tin của người tiêu dùng. Tùy thuộc vào phạm vi, một nỗ lực lừa đảo có thể leo thang thành một sự cố bảo mật mà từ đó doanh nghiệp sẽ gặp khó khăn trong việc khôi phục.

Lịch sử tấn công lừa đảo (Phishing Attack)

Thuật ngữ “lừa đảo” xuất hiện vào giữa những năm 1990, khi tin tặc bắt đầu sử dụng các email lừa đảo để “lấy” thông tin từ những người dùng không nghi ngờ. Vì những tin tặc ban đầu này thường được gọi là “phreaks”, thuật ngữ này được gọi là “phishing” Email lừa đảo cố gắng thu hút mọi người và khiến họ mắc bẫy. Và, một khi bị dính bẫy, cả người dùng và tổ chức đều gặp rắc rối.

Giống như nhiều mối đe dọa thông thường khác, lịch sử của lừa đảo bắt đầu từ những năm 1990. Khi AOL là một hệ thống nội dung phổ biến với khả năng truy cập internet, những kẻ tấn công đã sử dụng lừa đảo và nhắn tin tức thời để giả dạng nhân viên AOL nhằm lừa người dùng tiết lộ thông tin đăng nhập của họ để chiếm đoạt tài khoản.

Trong những năm 2000, những kẻ tấn công đã chuyển sang tài khoản ngân hàng. Email lừa đảo đã được sử dụng để lừa người dùng tiết lộ thông tin đăng nhập tài khoản ngân hàng của họ. Các email chứa liên kết đến một trang web độc hại trông giống như trang web ngân hàng chính thức, nhưng tên miền là một biến thể tương tự của tên miền chính thức (ví dụ: paypai.com thay vì paypal.com). Sau đó, những kẻ tấn công đã sử dụng các tài khoản khác như eBay và Google để sử dụng thông tin đăng nhập bị chiếm đoạt để ăn cắp tiền, lừa đảo hoặc gửi thư rác cho người dùng khác.

Tại sao tấn công lừa đảo (Phishing Attack) lại là một vấn đề?

Tội phạm mạng sử dụng email lừa đảo vì nó dễ dàng, rẻ và hiệu quả. Địa chỉ email rất dễ lấy và gửi email hầu như miễn phí. Với ít nỗ lực và ít chi phí, những kẻ tấn công có thể nhanh chóng có được quyền truy cập vào dữ liệu có giá trị. Những người rơi vào các âm mưu lừa đảo có thể bị nhiễm phần mềm độc hại (bao gồm cả ransomware), đánh cắp danh tính và mất dữ liệu.

Dữ liệu mà tội phạm mạng truy lùng bao gồm thông tin nhận dạng cá nhân (PII: personal identifiable information) — như dữ liệu tài khoản tài chính, số thẻ tín dụng, hồ sơ thuế và y tế — cũng như dữ liệu kinh doanh nhạy cảm, chẳng hạn như tên khách hàng và thông tin liên hệ, bí mật sản phẩm độc quyền và thông tin liên lạc bí mật.

Tội phạm mạng cũng sử dụng các cuộc tấn công lừa đảo (Phishing Attack) để truy cập trực tiếp vào email, mạng xã hội và các tài khoản khác hoặc để có được quyền sửa đổi và xâm phạm các hệ thống được kết nối, như thiết bị đầu cuối bán hàng và hệ thống xử lý đơn đặt hàng. Nhiều vụ vi phạm dữ liệu lớn nhất — như vụ vi phạm Target năm 2013 gây giật tít — bắt đầu bằng email lừa đảo. Sử dụng một email dường như vô tội, tội phạm mạng có thể đạt được một chỗ đứng nhỏ và xây dựng trên đó.

Email tấn công lừa đảo (Phishing Attack) trông như thế nào?

Những kẻ tấn công săn mồi vì sợ hãi và cảm giác cấp bách. Những kẻ tấn công thường nói với người dùng rằng tài khoản của họ bị hạn chế hoặc sẽ bị tạm ngưng nếu người dùng được nhắm mục tiêu không trả lời email. Nỗi sợ hãi khiến người dùng mục tiêu bỏ qua các dấu hiệu cảnh báo phổ biến và quên đi giáo dục lừa đảo của họ. Ngay cả các quản trị viên và chuyên gia bảo mật đôi khi cũng rơi vào tình trạng lừa đảo.

Thông thường, một email lừa đảo được gửi đến càng nhiều người càng tốt, vì vậy lời chào là chung chung.

Phần đính kèm có thể là một trang web, một tập lệnh shell (ví dụ: PowerShell) hoặc tài liệu Microsoft Office có macro độc hại. Macro và tập lệnh có thể được sử dụng để tải xuống phần mềm độc hại hoặc lừa người dùng tiết lộ thông tin đăng nhập tài khoản của họ.

Những kẻ tấn công đăng ký các miền trông giống với miền chính thức hoặc đôi khi chúng sẽ sử dụng các nhà cung cấp chung như Gmail. Người gửi giả mạo có thể được thực hiện với các giao thức email, nhưng hầu hết các máy chủ người nhận sử dụng bảo mật email để phát hiện các tiêu đề email giả mạo. Khi người dùng nhận được email, thư có thể sử dụng biểu trưng chính thức của công ty, nhưng địa chỉ người gửi sẽ không bao gồm miền công ty chính thức. Địa chỉ người gửi chỉ là một dấu hiệu cảnh báo, nhưng nó không phải là thứ duy nhất được sử dụng để xác định tính hợp pháp của một thư.

Cơ chế chính được sử dụng trong email lừa đảo

Tội phạm mạng sử dụng ba cơ chế chính trong email lừa đảo để lấy cắp thông tin: liên kết web độc hại, tệp đính kèm độc hại và biểu mẫu nhập dữ liệu gian lận.

Liên kết web độc hại

Liên kết, còn được gọi là URL, phổ biến trong email nói chung và cả trong email lừa đảo. Các liên kết độc hại sẽ đưa người dùng đến các trang web mạo danh hoặc đến các trang web bị nhiễm phần mềm độc hại, còn được gọi là malware (phần mềm độc hại). Các liên kết độc hại có thể được ngụy trang để trông giống như các liên kết đáng tin cậy và được nhúng vào biểu trưng và các hình ảnh khác trong email.

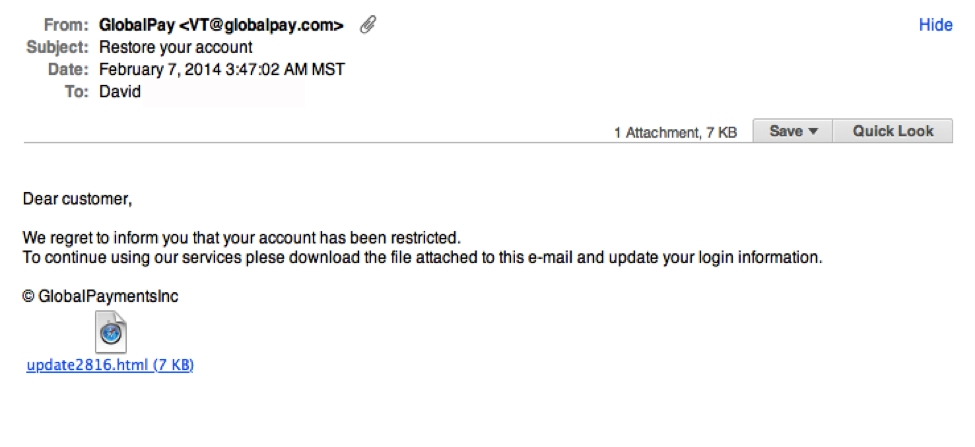

Đây là một ví dụ về một email mà người dùng tại Cornell, một trường Đại học của Mỹ nhận được. Đó là một thông báo đơn giản hiển thị “Bộ phận trợ giúp” là tên của người gửi (mặc dù email không bắt nguồn từ bộ phận trợ giúp của trường đại học, mà là từ miền @ connect.ust.hk). Theo nhóm CNTT của Cornell, liên kết được nhúng trong email đã đưa người nhấp chuột đến một trang trông giống như trang đăng nhập Office 365. Email lừa đảo này đã cố lấy cắp thông tin đăng nhập của người dùng.

Tệp đính kèm độc hại

Những tệp này trông giống như tệp đính kèm hợp pháp nhưng thực sự bị nhiễm phần mềm độc hại có thể xâm phạm máy tính và tệp trên đó. Trong trường hợp ransomware — một loại phần mềm độc hại — tất cả các tệp trên PC có thể bị khóa và không thể truy cập được. Hoặc một trình ghi nhật ký tổ hợp phím có thể được cài đặt để theo dõi mọi thứ mà người dùng nhập, bao gồm cả mật khẩu. Điều quan trọng nữa là bạn phải nhận ra rằng việc lây nhiễm ransomware và phần mềm độc hại có thể lây lan từ PC này sang các thiết bị nối mạng khác, chẳng hạn như ổ cứng ngoài, máy chủ và thậm chí cả hệ thống đám mây.

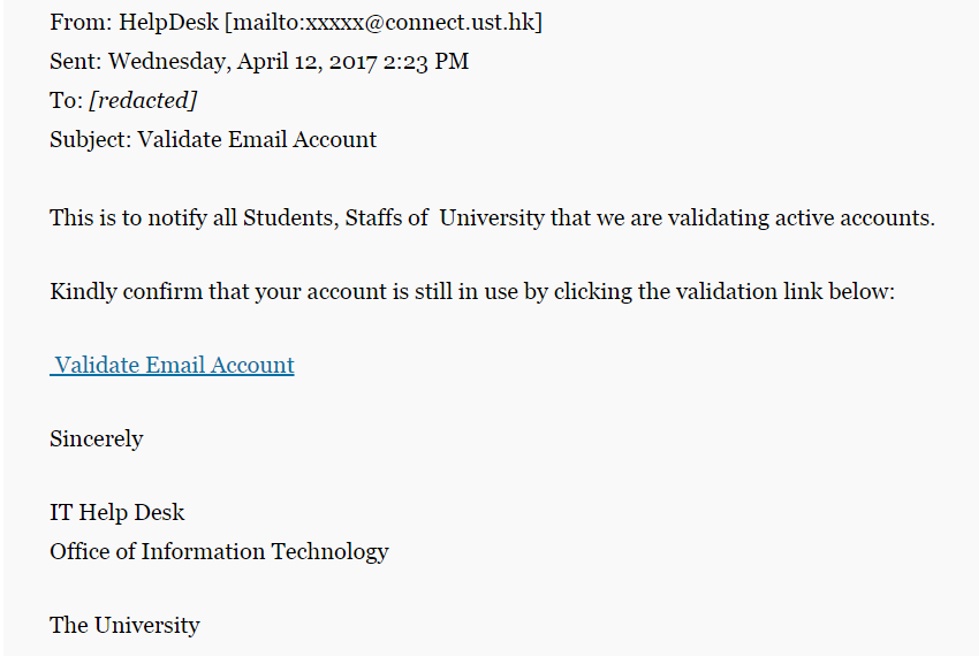

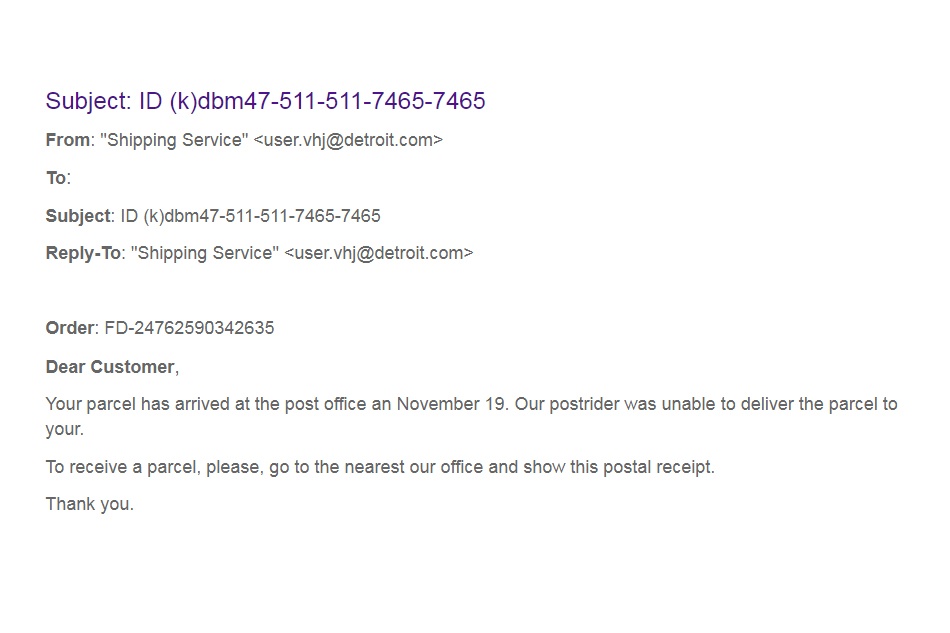

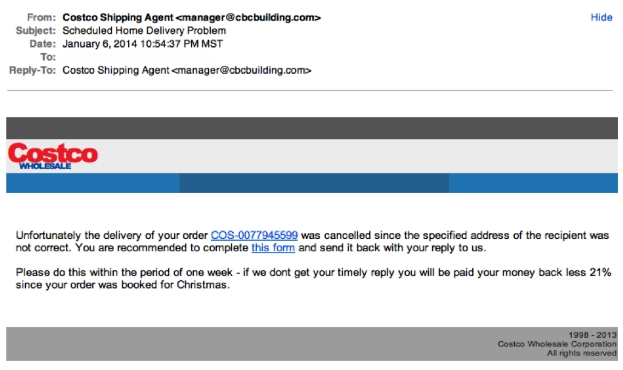

Đây là một ví dụ về văn bản email lừa đảo được người gửi hàng quốc tế FedEx chia sẻ trên trang web của họ. Email này khuyến khích người nhận in ra một bản sao của biên lai bưu điện đính kèm và mang nó đến địa điểm của FedEx để nhận một bưu kiện không thể chuyển được. Thật không may, tệp đính kèm chứa vi-rút đã lây nhiễm vi-rút cho máy tính của người nhận. Các dạng lừa đảo vận chuyển này đặc biệt phổ biến trong mùa mua sắm Giáng sinh, mặc dù chúng diễn ra quanh năm.

Biểu mẫu nhập dữ liệu gian lận

Những email này nhắc người dùng điền thông tin nhạy cảm — chẳng hạn như ID người dùng, mật khẩu, dữ liệu thẻ tín dụng và số điện thoại. Sau khi người dùng gửi thông tin đó, tội phạm mạng có thể sử dụng thông tin đó để trục lợi cá nhân của họ.

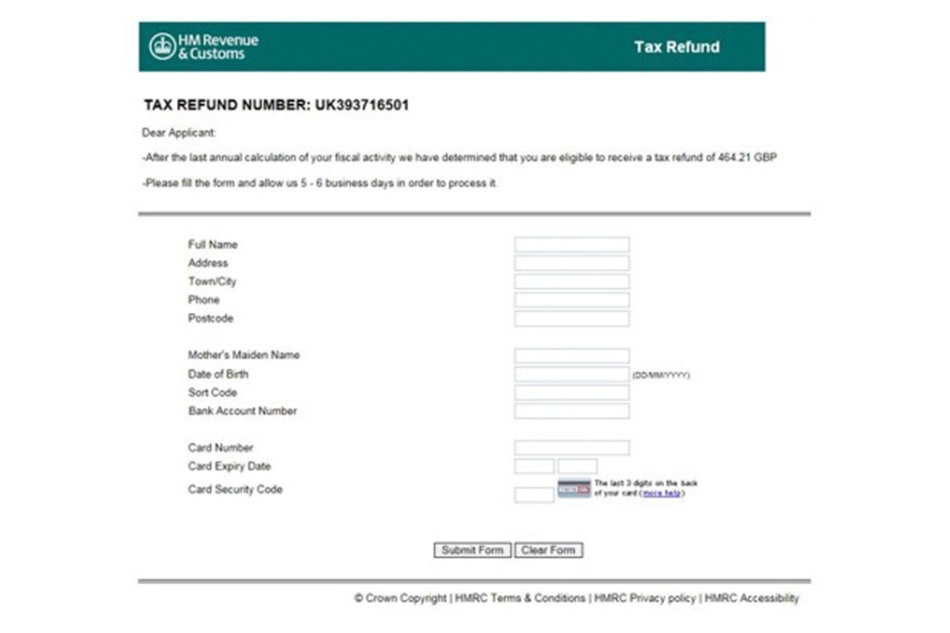

Đây là một ví dụ về trang đích giả được chia sẻ trên trang web gov.uk. Sau khi nhấp vào liên kết trong email lừa đảo, người dùng được chuyển đến trang lừa đảo này có vẻ là một phần của cơ quan thu thuế HMRC. Người dùng được thông báo rằng họ đủ điều kiện để được hoàn lại tiền nhưng phải hoàn thành biểu mẫu. Loại thông tin cá nhân này có thể được tội phạm mạng sử dụng cho một số hoạt động gian lận, bao gồm cả đánh cắp danh tính.

Các dòng chủ đề lừa đảo phổ biến

Chủ đề trên email xác định xem người dùng có mở thư hay không. Trong một cuộc tấn công lừa đảo, một dòng tiêu đề sẽ đánh vào nỗi sợ hãi và cảm giác cấp bách của người dùng.

Những kẻ tấn công thường sử dụng các tin nhắn liên quan đến các vấn đề với tài khoản, lô hàng, chi tiết ngân hàng và các giao dịch tài chính. Thông báo gửi hàng thường phổ biến trong những ngày lễ, bởi vì hầu hết mọi người đều mong đợi được giao hàng. Nếu người dùng không nhận thấy rằng miền trong địa chỉ người gửi không hợp pháp, người dùng có thể bị lừa nhấp vào liên kết và tiết lộ dữ liệu nhạy cảm.

Các kiểu tấn công lừa đảo (Phishing Attack)

Lừa đảo đã phát triển thành không chỉ đơn giản là đánh cắp thông tin xác thực và dữ liệu. Cách kẻ tấn công thực hiện một chiến dịch phụ thuộc vào loại lừa đảo. Các hình thức lừa đảo bao gồm:

- Lừa đảo qua giọng nói: những email này được gửi đến những người cụ thể trong một tổ chức, thường là những chủ tài khoản có đặc quyền cao.

- Thao túng liên kết: tin nhắn chứa liên kết đến một trang web độc hại trông giống như doanh nghiệp chính thức.

- Lừa đảo CEO: những tin nhắn này chủ yếu được gửi đến những người làm tài chính để lừa họ tin rằng CEO hoặc giám đốc điều hành khác đang yêu cầu họ chuyển tiền. Lừa đảo CEO nằm dưới sự bảo trợ của lừa đảo, nhưng thay vì kẻ tấn công giả mạo một trang web phổ biến, họ giả mạo CEO cho công ty được nhắm mục tiêu.

- Chèn nội dung: kẻ tấn công có thể đưa nội dung độc hại vào một trang web chính thức sẽ lừa người dùng truy cập vào trang web để hiển thị cho họ một cửa sổ bật lên độc hại hoặc chuyển hướng họ đến một trang web lừa đảo.

- Phần mềm độc hại: người dùng bị lừa nhấp vào liên kết hoặc mở tệp đính kèm có thể tải phần mềm độc hại xuống thiết bị của họ.

- Đánh lừa: sử dụng tin nhắn SMS, những kẻ tấn công lừa người dùng truy cập các trang web độc hại từ điện thoại thông minh của họ.

- Vishing: những kẻ tấn công sử dụng phần mềm thay đổi giọng nói để để lại tin nhắn cho các nạn nhân được nhắm mục tiêu rằng họ phải gọi đến một số mà họ có thể bị lừa đảo.

- Wi-Fi “Evil Twin”: giả mạo Wi-Fi miễn phí, những kẻ tấn công lừa người dùng kết nối với một điểm phát sóng độc hại để họ có thể thực hiện hành vi khai thác trung gian.

Ví dụ về tấn công lừa đảo

Sau đây minh họa một nỗ lực lừa đảo lừa đảo phổ biến:

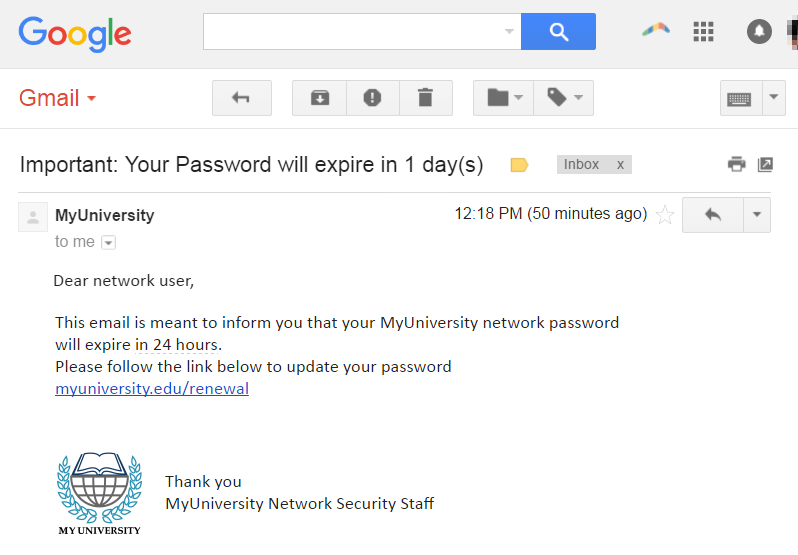

- Một email giả mạo bề ngoài là từ myuniversity.edu được phân phối hàng loạt cho càng nhiều giảng viên càng tốt.

- Email thông báo rằng mật khẩu của người dùng sắp hết hạn. Hướng dẫn được đưa ra để truy cập myuniversity.edu/renewal để gia hạn mật khẩu của họ trong vòng 24 giờ.

Một số điều có thể xảy ra bằng cách nhấp vào liên kết. Ví dụ:

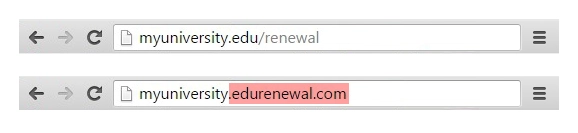

- Người dùng được chuyển hướng đến myuniversity.edurenewal.com, một trang không có thật xuất hiện giống hệt như trang gia hạn thực, nơi yêu cầu cả mật khẩu mới và mật khẩu hiện có. Kẻ tấn công, theo dõi trang, chiếm đoạt mật khẩu ban đầu để truy cập vào các khu vực an toàn trên mạng của trường đại học.

- Người dùng được đưa đến trang gia hạn mật khẩu thực tế. Tuy nhiên, trong khi được chuyển hướng, một tập lệnh độc hại sẽ kích hoạt trong nền để chiếm đoạt cookie phiên của người dùng. Điều này dẫn đến một cuộc tấn công XSS được phản ánh, cho phép thủ phạm có đặc quyền truy cập vào mạng của trường đại học.

Kỹ thuật tấn công lừa đảo

Gửi email lừa đảo

Lừa đảo qua email là một trò chơi số. Kẻ tấn công gửi đi hàng nghìn tin nhắn lừa đảo có thể lấy được thông tin và số tiền đáng kể, ngay cả khi chỉ có một tỷ lệ nhỏ người nhận rơi vào hành vi lừa đảo. Như đã thấy ở trên, có một số kỹ thuật mà kẻ tấn công sử dụng để tăng tỷ lệ thành công của họ.

Đầu tiên, họ sẽ mất nhiều thời gian trong việc thiết kế các thư lừa đảo để bắt chước các email thực tế từ một tổ chức giả mạo. Sử dụng cùng một cụm từ, kiểu chữ, biểu trưng và chữ ký làm cho các thông báo có vẻ hợp pháp.

Ngoài ra, những kẻ tấn công thường sẽ cố gắng thúc đẩy người dùng hành động bằng cách tạo ra cảm giác cấp bách. Ví dụ: như đã trình bày trước đây, một email có thể đe dọa tài khoản hết hạn và khiến người nhận phải hẹn giờ. Việc áp dụng áp lực như vậy khiến người sử dụng kém siêng năng hơn và dễ xảy ra lỗi hơn.

Cuối cùng, các liên kết bên trong thư giống với các đối tác hợp pháp của chúng, nhưng thường có tên miền sai chính tả hoặc các miền phụ bổ sung. Trong ví dụ trên, URL myuniversity.edu/renewal đã được thay đổi thành myuniversity.edurenewal.com. Sự tương đồng giữa hai địa chỉ mang lại ấn tượng về một liên kết an toàn, khiến người nhận ít biết rằng một cuộc tấn công đang diễn ra.

Phishing Spear

Spear phishing nhắm mục tiêu đến một cá nhân hoặc doanh nghiệp cụ thể, trái ngược với những người dùng ứng dụng ngẫu nhiên. Đây là một phiên bản lừa đảo chuyên sâu hơn yêu cầu kiến thức đặc biệt về một tổ chức, bao gồm cả cấu trúc quyền lực của tổ chức đó.

Một cuộc tấn công có thể diễn ra như sau:

- Thủ phạm nghiên cứu tên của các nhân viên trong bộ phận tiếp thị của tổ chức và có được quyền truy cập vào các hóa đơn dự án mới nhất.

- Với tư cách là giám đốc tiếp thị, kẻ tấn công gửi email cho người quản lý dự án (PM) của bộ phận bằng cách sử dụng dòng chủ đề có nội dung Hóa đơn cập nhật cho các chiến dịch quý 3. Văn bản, kiểu và biểu trưng đi kèm sao chép mẫu email chuẩn của tổ chức.

- Một liên kết trong email chuyển hướng đến một tài liệu nội bộ được bảo vệ bằng mật khẩu, trên thực tế đây là một phiên bản giả mạo của một hóa đơn bị đánh cắp.

- Thủ tướng được yêu cầu đăng nhập để xem tài liệu. Kẻ tấn công đánh cắp thông tin đăng nhập của anh ta, có quyền truy cập đầy đủ vào các khu vực nhạy cảm trong mạng của tổ chức.

- Bằng cách cung cấp cho kẻ tấn công thông tin đăng nhập hợp lệ, trò lừa đảo trực tuyến là một phương pháp hiệu quả để thực hiện giai đoạn đầu tiên của APT.

Bộ công cụ lừa đảo là gì?

Bởi vì lừa đảo hiệu quả, những kẻ tấn công sử dụng bộ công cụ lừa đảo để đơn giản hóa việc thiết lập. Đó là các thành phần phụ trợ của một chiến dịch lừa đảo. Bộ công cụ này bao gồm máy chủ web, các yếu tố của trang web (ví dụ: hình ảnh và bố cục của trang web chính thức) và dung lượng lưu trữ được sử dụng để thu thập thông tin đăng nhập của người dùng.

Một thành phần khác là các miền đã đăng ký. Tội phạm đăng ký hàng chục tên miền để sử dụng với các thư email lừa đảo để chuyển đổi nhanh chóng khi các bộ lọc thư rác phát hiện ra chúng là độc hại. Bằng cách có hàng tá tên miền, bọn tội phạm có thể thay đổi tên miền trong URL lừa đảo và gửi lại tin nhắn đến các mục tiêu bổ sung.

Một bộ lừa đảo cũng được thiết kế để tránh bị phát hiện. Các tập lệnh phụ trợ sẽ chặn các khối lớn địa chỉ IP thuộc về các nhà nghiên cứu bảo mật và các tổ chức chống vi-rút như McAfee, Google, Symantec và Kaspersky để chúng không thể tìm thấy các miền lừa đảo. Các miền được sử dụng trong lừa đảo sẽ trông giống như một trang web vô hại hợp pháp đối với các nhà nghiên cứu bảo mật, nhưng nó sẽ hiển thị nội dung lừa đảo cho người dùng được nhắm mục tiêu.

Tấn công lừa đảo (Phishing Attack) diễn ra ở đâu?

Điều quan trọng là phải nhận ra hậu quả của việc rơi vào một cuộc tấn công lừa đảo, ở nhà hoặc tại cơ quan. Dưới đây chỉ là một số vấn đề có thể phát sinh khi gặp phải email lừa đảo:

Trong cuộc sống cá nhân của bạn

- Tiền bị đánh cắp từ tài khoản ngân hàng.

- Phí gian lận trên thẻ tín dụng.

- Tờ khai thuế do một người đứng tên.

- Các khoản cho vay và thế chấp được mở bằng tên của một người.

- Mất quyền truy cập vào ảnh, video, tệp và các tài liệu quan trọng khác.

- Các bài đăng trên mạng xã hội giả được thực hiện trong tài khoản của một người.

Tại nơi làm việc

- Làm thất thoát các quỹ của công ty.

- Thông tin cá nhân của khách hàng và đồng nghiệp bị lộ.

- Người ngoài có thể truy cập vào thông tin liên lạc, tệp và hệ thống bí mật.

- Các tệp bị khóa và không thể truy cập được.

- Thiệt hại cho danh tiếng của người sử dụng lao động.

- Tiền phạt tài chính do vi phạm tuân thủ.

- Mất giá trị công ty.

- Giảm niềm tin của nhà đầu tư.

- Sự gián đoạn của doanh thu ảnh hưởng đến năng suất.

Tấn công lừa đảo & Làm việc Từ xa

Đại dịch đã thay đổi cách làm việc của hầu hết các tổ chức và nhân viên. Làm việc từ xa đã trở thành tiêu chuẩn, vì vậy các thiết bị công ty và thiết bị cá nhân tồn tại tại nơi làm việc của người dùng. Sự thay đổi trong môi trường làm việc đã tạo lợi thế cho những kẻ tấn công. Người dùng không có bảo mật mạng cấp doanh nghiệp tại nhà, vì vậy bảo mật email kém hiệu quả hơn, tạo cơ hội cho những kẻ tấn công thực hiện chiến dịch lừa đảo thành công cao hơn.

Bởi vì nhân viên hiện làm việc tại nhà, điều quan trọng hơn đối với các tổ chức là đào tạo họ về nhận thức lừa đảo. Việc mạo danh các giám đốc điều hành và các nhà cung cấp chính thức đã gia tăng sau đại dịch. Vì nhân viên vẫn cần quyền truy cập vào các hệ thống của công ty, kẻ tấn công có thể nhắm mục tiêu vào bất kỳ nhân viên nào tại nhà để có được quyền truy cập từ xa vào môi trường. Các quản trị viên buộc phải nhanh chóng thiết lập quyền truy cập từ xa, vì vậy an ninh mạng của môi trường đã bị gạt sang một bên để tạo sự thuận tiện. Sự khẩn cấp bắt buộc này đã tạo cho những kẻ tấn công các lỗ hổng có thể bị khai thác và nhiều lỗ hổng trong số này là do lỗi của con người.

Kết hợp bảo mật mạng kém với việc người dùng kết nối với thiết bị của chính họ và những kẻ tấn công có rất nhiều lợi thế. Lừa đảo gia tăng trên toàn cầu. Google đã báo cáo sự gia tăng 350% các trang web lừa đảo vào đầu năm 2020 sau khi đại dịch diễn ra.

Các ngành bị tấn công lừa đảo (Phishing Attack) nhắm mục tiêu nhiều nhất

Mục tiêu của hầu hết các hành vi lừa đảo là thu được lợi nhuận tài chính, vì vậy những kẻ tấn công chủ yếu nhắm mục tiêu vào các ngành cụ thể. Mục tiêu có thể là toàn bộ tổ chức hoặc người dùng cá nhân. Các ngành được nhắm mục tiêu hàng đầu bao gồm:

- Cửa hàng trực tuyến (thương mại điện tử).

- Truyền thông xã hội.

- Các ngân hàng và các viện tài chính khác.

- Hệ thống thanh toán (bộ xử lý thẻ thương gia).

- Các công ty CNTT.

- Các công ty viễn thông.

- Các công ty giao hàng.

Những Thương hiệu bị Mạo danh nhiều nhất

Để lừa càng nhiều người càng tốt, những kẻ tấn công sử dụng các thương hiệu nổi tiếng. Các thương hiệu nổi tiếng sẽ kích động lòng tin ở người nhận, điều này sẽ làm tăng khả năng thành công của cuộc tấn công. Bất kỳ nhãn hiệu thông thường nào cũng có thể được sử dụng để lừa đảo, nhưng một số nhãn hiệu phổ biến là:

Cách ngăn chặn tấn công lừa đảo (Phishing Attack)

Bảo vệ chống tấn công lừa đảo đòi hỏi cả người dùng và doanh nghiệp phải thực hiện các bước.

Đối với người dùng, cảnh giác là chìa khóa. Một tin nhắn giả mạo thường chứa những sai lầm tinh vi làm lộ danh tính thực của nó. Chúng có thể bao gồm lỗi chính tả hoặc thay đổi đối với tên miền, như đã thấy trong ví dụ URL trước đó. Người dùng cũng nên dừng lại và suy nghĩ về lý do tại sao họ thậm chí còn nhận được một email như vậy.

Đối với các doanh nghiệp, có thể thực hiện một số bước để giảm thiểu cả các cuộc tấn công lừa đảo trực tuyến và lừa đảo trực tuyến:

- Xác thực hai yếu tố (2FA) là phương pháp hiệu quả nhất để chống lại các cuộc tấn công lừa đảo, vì nó bổ sung thêm một lớp xác minh khi đăng nhập vào các ứng dụng nhạy cảm. 2FA dựa vào việc người dùng có hai thứ: thứ mà họ biết, chẳng hạn như mật khẩu và tên người dùng, và thứ mà họ có, chẳng hạn như điện thoại thông minh của họ. Ngay cả khi nhân viên bị xâm phạm, 2FA ngăn chặn việc sử dụng thông tin đăng nhập bị xâm phạm của họ, vì chỉ những thông tin này là không đủ để có được quyền tham gia.

- Ngoài việc sử dụng 2FA, các tổ chức nên thực thi các chính sách quản lý mật khẩu nghiêm ngặt. Ví dụ, nhân viên phải được yêu cầu thường xuyên thay đổi mật khẩu của họ và không được phép sử dụng lại một mật khẩu cho nhiều ứng dụng.

- Các chiến dịch giáo dục cũng có thể giúp giảm thiểu nguy cơ tấn công lừa đảo bằng cách thực thi các phương pháp bảo mật, chẳng hạn như không nhấp vào các liên kết email bên ngoài.

Theo: proofpoint và imperva

Khuyến cáo: Thông tin trên bài viết này chỉ mang tính tham khảo, không có bất kỳ lời khuyên nào về mua bán, đầu tư. Bạn hãy tự nghiên cứu trước khi thực hiện bất kỳ hình thức đầu tư nào.

5 Responses

[…] là một cuộc tấn công lừa đảo (Phishing Attack) dẫn đến một số NFT LP được lấy từ những cá nhân đã chấp […]

[…] cuộc tấn công lừa đảo (Phishing Attack), kéo tấm thảm và khai thác giao thức đã trở nên phổ biến hơn […]

[…] Phishing Attack: Lừa đảo tiền điện tử “tấn công giả mạo” […]

[…] mình. Một số người dùng đã bị nhắm mục tiêu rõ ràng thông qua một cuộc tấn công lừa đảo được ngụy trang dưới dạng một email hợp pháp liên quan đến việc nâng cấp […]

[…] thuộc sở hữu của ConsenSys đã gửi cảnh báo tới cộng đồng về các cuộc tấn công lừa đảo trên iCloud của […]